信息來源:比特網(wǎng)

美國當?shù)貢r間2月17日,被稱為行業(yè)風向標的RSA Conference 2017在美國舊金山落幕�,360企業(yè)安全集團天眼產(chǎn)品總監(jiān)沈華林在回顧本次RSA時認為,在威脅分析�、威脅情報、人工智能和機器學習等多個方面今年RSA都呈現(xiàn)了一些值得關注的新趨勢和新方向�。

圖:360天眼產(chǎn)品總監(jiān)沈華林

威脅分析越來越重要�,結合全網(wǎng)成方向

從RSA看,業(yè)界現(xiàn)在越來越關注威脅分析�,并把威脅分析提升到了企業(yè)安全運營的一個很重要層面。

結合全網(wǎng)數(shù)據(jù)的威脅分析:威脅分析已經(jīng)成為大數(shù)據(jù)安全分析�、高級威脅檢測一個非常重要的點,結合全網(wǎng)數(shù)據(jù)的威脅分析成為一個方向�,比如IBM的Waston in QRadar就是結合全網(wǎng)數(shù)據(jù)來做的,它會從上博客�、論壇等地方把專家意見拉過來,將這些專家的意見結合到事件分析中�,結合全網(wǎng)的數(shù)據(jù)和一些專家意見,可以提高分析的深度和分析的相關性�,把整體事件的全貌還原出來。

重視場景分析:RSA有一個主題演講關注基于人的行為的攻擊鏈分析�,這個演講的關注點都在場景分析上,其基本意思是不光要知道這個威脅是怎么回事兒�,還要非常清楚地知道整個的攻擊場景是怎么回事兒,攻擊鏈條是怎么一回事�,它的來龍去脈是什么樣的�,分析的時候要把整個攻擊的鏈條還原出來�。

微軟的sysmon、初創(chuàng)公司SentinelOne的attack story都是基于場景的分析�,重視場景化分析也是360天眼在產(chǎn)品化當中重點考慮的方面。攻擊事件不再是一個孤零零的事件�,它應該有一個全貌,把整個黑客的攻擊鏈條還原出來�。在威脅分析的全網(wǎng)數(shù)據(jù)結合方面,360已經(jīng)通過云數(shù)據(jù)把全網(wǎng)數(shù)據(jù)都結合在了一起�,在新版本的NGSOC中�,最重要的一個能力就是場景分析,在其中定制了大量的業(yè)務場景分析的各種story在里面�。

人工智能和機器學習進入產(chǎn)品化

在今年RSA上,人工智能和機器學習開始進入產(chǎn)品化�,比如Splunk推出了Aktaion組件,就是做機器學習分析的�,它通過機器學習處理業(yè)務數(shù)據(jù),能逐漸去學習業(yè)務數(shù)據(jù)當中哪些業(yè)務出現(xiàn)異常�,然后直接報出來。

Splunk提到很典型的一個場景是如何檢測勒索軟件�,勒索軟件會有下載階段、數(shù)控階段�、數(shù)據(jù)傳輸、感染等不同的階段�,不同的階段�,它的行為和本地行為的那些數(shù)據(jù)�、日志是不一樣的,通過機器學習�,利用海量的正向樣本和惡意樣本的分類,就能夠分出哪些是屬于勒索軟件的行為�。就可以發(fā)現(xiàn)誰感染了勒索軟件、哪些勒索軟件可能已經(jīng)要開始起作用了�,提前感知到,然后去做一些判定�。Splunk在機器學習和人工智能方面最關注的是誤報率,通過對算法的調(diào)整�,已經(jīng)可以很好地對某些場景,比如勒索軟件做到低于千分之一的誤報率�。

圖:IBM的沃森從網(wǎng)上和本地數(shù)據(jù)中獲取專家分析結果,應用到SIEM系統(tǒng)中

另外一個典型的例子就是上面提到的IBM的沃森�,之前沃森在醫(yī)療方面已經(jīng)成功應用,在安全方面沃森可以學習所有安全專家的意見�,收集安全專家在Twitter、博客等發(fā)表的意見�,尤其是在一些新型攻擊發(fā)生時安全專家的意見至關重要,把這些東西形成一些專家的報告�,通過人工智能學習的方式把它給結合進來,就能夠給本地的數(shù)據(jù)帶來一定的幫助�。安全運營平臺的目的是把安全專家處理的步驟自動化,不僅僅是內(nèi)部的安全專家�,還有全網(wǎng)的安全專家都能夠去結合起來為我提供服務�。沃森的思路本身是很好的�,但相對而言,沃森的產(chǎn)品化的效果還是有待觀察�。

360的NGSOC組件里的流量探針也已經(jīng)使用了機器學習技術,在檢測基于服務器端的攻擊�,以及基于網(wǎng)絡攻擊這方面,通過機器學習去做相關的判定�,相關的檢出率和誤判率都已經(jīng)達到了比較滿意的效果。

威脅情報成為必需品后�,開始追求精細化

從RSA看,威脅情報已經(jīng)成為一個必需品�,不僅僅必須要有威脅情報,用威脅情報去連通整個環(huán)節(jié)�,而且開始更多的關注怎樣選擇適合的威脅情報�,訂閱威脅情報時需要去評定它,需要知道自己的行業(yè)需要什么樣的威脅情報�,威脅情報的質(zhì)量開始成為安全運營中關注的重點。

現(xiàn)在的威脅情報很多�,但是不同的行業(yè)用戶需要的威脅情報是不一樣的,比如說能源行業(yè)�、教育行業(yè)關注和政府行業(yè)關注的威脅情報是完全不一樣的。360已經(jīng)在這方面進行了一些實踐�。比如威脅情報在與防火墻結合落地的時候,中小企業(yè)根本就不關注什么是APT�,而更關注于勒索軟件�、泄密行為或者病毒�、木馬等普通的威脅,但是政府機構會很關注APT�,所以360會針對中小企業(yè)用戶的防火墻和政府機構的防火墻推送不同的威脅情報。

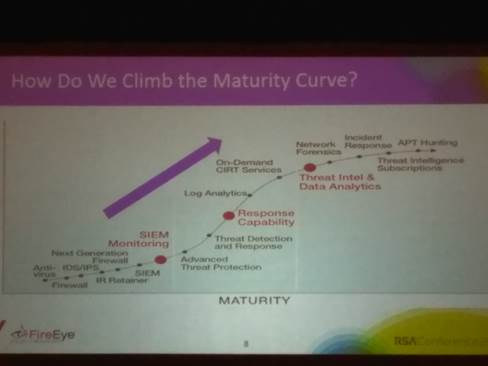

圖:Fireeye報告中對SOC的好壞進行了評定的曲線

Fireye在RSA上發(fā)了一個報告�,對于SOC平臺的好壞進行了評定,他在批判不好的SOC平臺的同時�,也提出了什么叫成熟的SOC平臺。Fireye給出了一條曲線�,在這條曲線越低級的時候,出現(xiàn)的誤報會越多�,用戶就會疲于應對誤報問題,不能發(fā)現(xiàn)一些真正有效的攻擊�。Fireye認為,越是成熟的SOC平臺�,越是成熟的安全運營團隊,就會更關注于威脅情報�,也會關注于威脅分析。通過威脅情報去精準地產(chǎn)生一些有效的線索�,幫助用戶去進一步做擴散,通過威脅分析去進一步擴散出來�。

360去年推出了NGSOC(下一代SOC),相對于傳統(tǒng)SOC最大的不同可以幫助企業(yè)回溯歷史�,因為對于企業(yè)來說回溯歷史的成本是最高的。所有的事情只會發(fā)生一次,如果沒有把數(shù)據(jù)記錄下來�,不對歷史數(shù)據(jù)去做回滾分析,就無法做出評定�。如果有了這些歷史數(shù)據(jù)再去評定威脅情報就容易很多,直接通過歷史數(shù)據(jù)回放就可以看到�,知道當時發(fā)生了哪些攻擊事件、通過威脅情報能夠曝出多少�,這可能也是最佳的威脅情報的評定方式,實踐是檢驗真理的唯一標準�。