信息來源:FreeBuf

話不多說����,直接上攻擊演示視頻����!

近期,研究人員發(fā)現(xiàn)了一種惡意JavaScript文件�����。這種惡意JS文件能夠在用戶毫不知情的情況下在網站或App中悄悄進行加載����,當用戶使用智能手機訪問網站或App時����,它就能夠在后臺通過各種手機傳感器來訪問并收集用戶手機中的數(shù)據(jù),攻擊者將能夠利用這些收集到的數(shù)據(jù)來破解用戶的密碼或PIN碼����。

這種新型攻擊技術是由英國紐卡斯爾大學的一個安全研究團隊發(fā)現(xiàn)的,研究人員表示����,這種惡意腳本能夠利用25種不同的傳感器來收集數(shù)據(jù),在對這些收集到的數(shù)據(jù)進行整合之后����,攻擊者將能夠推斷出目標用戶在手機上所輸入的內容�����。

并非所有的傳感器都會受到操作系統(tǒng)權限的限制

這種攻擊技術之所以能夠存在�����,主要是因為某些應用程序不會受到手機操作系統(tǒng)的權限限制�����,例如Web瀏覽器�����,而像這樣的App將能夠訪問手機所有的傳感器數(shù)據(jù)�����。

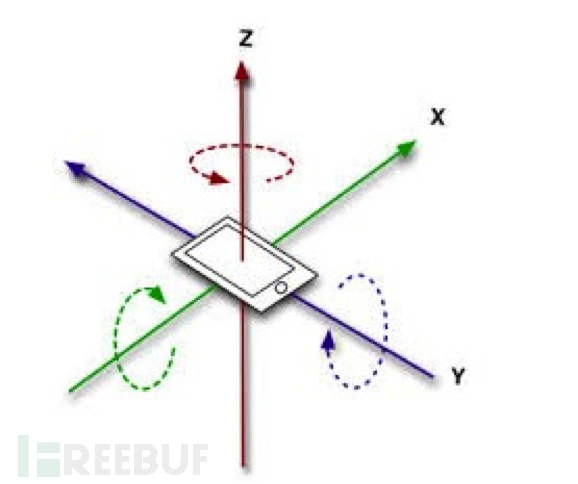

根據(jù)目前智能手機內置的權限模型����,當App需要訪問例如GPS�����、照相機或麥克風這樣的傳感器時,手機會要求用戶對相應操作賦權����,但是當App訪問手機的加速計、陀螺儀����、NFC和重力感應器的數(shù)據(jù)時����,手機并不會向用戶發(fā)出權限請求。由于硬件成本不高�����,這些傳感器正在成為現(xiàn)代智能手機的標配�����,但移動端操作系統(tǒng)更新升級的腳步卻沒有跟上�����,所以才導致了這一問題的出現(xiàn)。

攻擊依賴于惡意JavaScript代碼

為了驗證這種攻擊����,研究人員編寫了一個名叫PINlogger.js的JavaScript文件,這個文件能夠訪問這些不受系統(tǒng)權限控制的傳感器�����,并從中獲取傳感器的使用日志等數(shù)據(jù)����。

如果用戶允許瀏覽器或者已被感染的App在手機后臺運行的話,那么當用戶在使用其他的App時�����,PINlogger.js腳本就會持續(xù)收集傳感器數(shù)據(jù)����。此時,用戶在任何時候所輸入的PIN碼以及密碼都會被PINlogger.js記錄下來����,而這些數(shù)據(jù)將會發(fā)送至攻擊者所控制的服務器。由于手機中配備的傳感器越來越多����,所以攻擊者可以收集到的數(shù)據(jù)量也就會更大����,這也將導致攻擊者破解用戶輸入內容的成功率就會更高����。

該研究團隊的Siamak Shahandashti博士表示:“這就好比是在玩拼圖一樣,你所得到的信息越多����,你就能夠越快拼出完整的圖?���!?/span>

攻擊者猜測PIN碼的準確率非常高

研究人員表示�����,他們所訓練的人工智能網絡可以僅僅通過監(jiān)聽手機運動和方向傳感器的數(shù)據(jù)流(這種數(shù)據(jù)無需特殊的訪問權限)來破解用戶的密碼�����。據(jù)了解����,他們總共對50多臺用戶設備進行了測試�����,而在他們的首次測試中�����,四位數(shù)字PIN碼的破解成功率竟高達74%�����。在對神經網絡進行了進一步訓練之后�����,第二次和第三次測試的成功率相應增長到了86%和94%����。除此之外�����,研究人員也對破解算法進行了升級�����,現(xiàn)在已經能夠處理字母和數(shù)字混合的密碼了。

根據(jù)研究人員透露的信息�����,他們這項研究的目的是為了提高廠商和用戶對智能手機傳感器訪問權限的關注度�����,因為目前的移動操作系統(tǒng)廠商還沒有建立標準的權限控制模型來管理智能手機傳感器的訪問權限����。

某些瀏覽器廠商已經修復了這個問題

該研究團隊已經向多家瀏覽器廠商報告了這一問題。根據(jù)Mozilla公司的公告����,火狐瀏覽器已經從v46版本開始限制JavaScript腳本訪問手機的運動和方向傳感器�����。除此之外�����,蘋果公司也已經在iOS 9.3的Safari瀏覽器中采取了類似的限制措施。但需要注意的是�����,目前Chrome瀏覽器仍然存在 這一問題����。

對此,研究人員表示他們希望在將來能夠看到廠商從系統(tǒng)層出發(fā)來解決這一問題�����,而不僅僅是在應用程序中設置相應的權限限制����。

后話

關于這項研究的完整報告已經在國際信息安全雜志上發(fā)表了,感興趣的同學可以點擊查閱�����?���!?/span>傳送門】

* 參考來源:bleepingcomputer, FB小編Alpha_h4ck編譯,轉載請注明來自FreeBuf.COM