信息來(lái)源:國(guó)家互聯(lián)網(wǎng)應(yīng)急中心

近期,國(guó)家信息安全漏洞共享平臺(tái)(CNVD)接收到上海犇眾信息技術(shù)有限公司報(bào)告的多款安卓平臺(tái)APP存在阿里云OSS憑證泄露漏洞(CNVD-2017-06366�、09774��、10187��、11666�、11811)��。攻擊者利用漏洞可獲得APP OSS的控制權(quán)��,進(jìn)而遠(yuǎn)程獲取云存儲(chǔ)數(shù)據(jù),并擁有創(chuàng)建�、刪除、上傳�、下載等操作權(quán)限,對(duì)相關(guān)APP服務(wù)運(yùn)營(yíng)方構(gòu)成較為嚴(yán)重的信息泄露和運(yùn)行安全風(fēng)險(xiǎn)��。

一�、漏洞情況分析

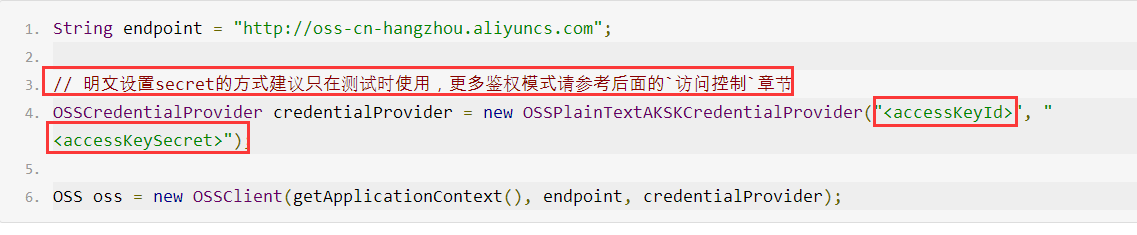

阿里云對(duì)象存儲(chǔ)服務(wù)(Object Storage Service,簡(jiǎn)稱(chēng)OSS)��,是阿里云對(duì)外提供的海量�、安全和高可靠的云存儲(chǔ)服務(wù)。在阿里云官方文檔中明確指出:“移動(dòng)終端是一個(gè)不受信任的環(huán)境�,把a(bǔ)ccessKeyId和accessKeySecret直接保存在終端用來(lái)加簽請(qǐng)求,存在極高的風(fēng)險(xiǎn)�。”��,同時(shí)阿里云在示例代碼中也給出相應(yīng)的警告信息��,示例代碼如下:

圖 官網(wǎng)OSS憑證信息示例代碼

根據(jù)CNVD秘書(shū)處核驗(yàn)結(jié)果��,一些集成了阿里云OSS的Android平臺(tái)APP在使用SDK的時(shí)候只是簡(jiǎn)單復(fù)制了阿里云OSS官方測(cè)試demo代碼�,并未根據(jù)官方建議對(duì)訪問(wèn)控制策略進(jìn)行設(shè)置,直接將accessKeyId和accessKeySecre內(nèi)置在移動(dòng)應(yīng)用程序��。攻擊者通過(guò)對(duì)APP進(jìn)行脫殼逆分析可獲得這組憑證后,利用OSS管理工具(ossutil)可以遠(yuǎn)程獲取其云存儲(chǔ)的數(shù)據(jù)��,并擁有對(duì)該OSS的控制權(quán)��。

CNVD對(duì)相關(guān)漏洞綜合評(píng)級(jí)為“高?�!?�。

二�、漏洞影響范圍

漏洞影響使用阿里云OSS且未按官方安全策略開(kāi)發(fā)的移動(dòng)應(yīng)用APP。根據(jù)上海犇眾公司報(bào)告和CNVD核驗(yàn)情況��,已有8款應(yīng)用較為廣泛的APP受到漏洞影響的案例�。CNVD已向相關(guān)APP開(kāi)發(fā)方或運(yùn)營(yíng)管理方通報(bào)漏洞信息,并將風(fēng)險(xiǎn)情況通報(bào)阿里云公司�。

三、漏洞修復(fù)建議

根據(jù)阿里云公司提供的技術(shù)措施��,APP管理方應(yīng)啟用阿里云權(quán)限管理機(jī)制包括訪問(wèn)控制(Resource Access Management��,簡(jiǎn)稱(chēng) RAM)和安全憑證管理(Security Token Service�,簡(jiǎn)稱(chēng) STS),根據(jù)需求使用不同權(quán)限的子賬號(hào)來(lái)訪問(wèn)OSS��,或?yàn)橛脩?hù)提供訪問(wèn)的臨時(shí)授權(quán)��。主要的訪問(wèn)控制策略如下:

? 不使用主賬號(hào)訪問(wèn)OSS;

? 讀寫(xiě)分離��;

? Bucket權(quán)限隔離�;

? 使用STS的臨時(shí)憑證來(lái)訪問(wèn)OSS。

詳情請(qǐng)參考阿里云官方提供的安全開(kāi)發(fā)建議:

https://m.aliyun.com/doc/document_detail/31929.html

https://m.aliyun.com/yunqi/articles/55947

https://m.aliyun.com/doc/document_detail/31929.html

https://m.aliyun.com/doc/document_detail/28642.html

附:參考鏈接:

https://help.aliyun.com/document_detail/32044.html?spm=5176.doc32010.6.688.mqlbpr (阿里云官方對(duì)于aliyun OSS Android SDK的開(kāi)發(fā)說(shuō)明文檔)