信息來(lái)源:E安全

2017年7月7日,Apache Struts發(fā)布最新的安全公告,漏洞編號(hào)為S2-048����,該漏洞存在Struts2的Struts1一個(gè)Showcase插件Action Message類中,通過(guò)構(gòu)建不可信的輸入實(shí)現(xiàn)遠(yuǎn)程命令攻擊���,存在安全風(fēng)險(xiǎn)�����。

具體詳情如下:

漏洞編號(hào):

CVE-2017-9791

漏洞作者:

icez@斗象科技(ic3z@qq.com)

漏洞名稱:

Struts(S2-048)遠(yuǎn)程命令執(zhí)行漏洞

官方評(píng)級(jí):

高危

漏洞描述:

Showcase插件ActionMessage類中����,通過(guò)構(gòu)建不可信的輸入實(shí)現(xiàn)遠(yuǎn)程命令攻擊���,存在安全風(fēng)險(xiǎn)����。

漏洞利用條件和方式:

遠(yuǎn)程利用

漏洞影響范圍:

Struts 2.3.x

版本檢測(cè):

自查Struts框架版本

查看 struts.jar/META-INF/MANIFEST.MF

再查看 Implementation-Version

看后面的數(shù)字..

漏洞自查:

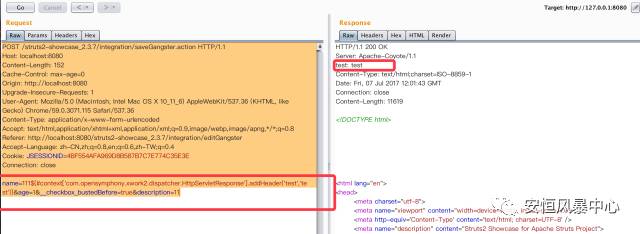

用戶可通過(guò)以下方法進(jìn)行漏洞自查:

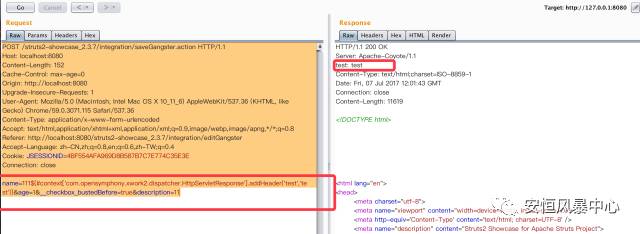

在請(qǐng)求參數(shù)中加入如下代碼

${#context['com.opensymphony.xwork2.dispatcher.HttpServletResponse'].addHeader('test','test')}

如在Response Header中出現(xiàn)test:test字段����,則表示存在漏洞。

漏洞修復(fù)建議(或緩解措施):

|

1

|

messages.add("msg", new ActionMessage("struts1.gangsterAdded", gform.getName()));

|

|

1

|

messages.add("msg", new ActionMessage("Gangster " + gform.getName() + " was added"));

|

信息來(lái)源:

https://cwiki.apache.org/confluence/display/WW/S2-048

綜合整理自斗象科技����、阿里云、安全客、安恒信息風(fēng)暴中心