信息來源:4hou

賽門鐵克發(fā)現(xiàn)了一個之前不為人知的名為Orangeworm的組織�����,該組織曾在美國���,歐洲和亞洲的醫(yī)療保健行業(yè)內(nèi)的大型國際公司內(nèi)部安裝了名為Trojan.Kwampirs的定制后門。

Orangeworm最早出現(xiàn)在2015年1月����,他們針對相關(guān)行業(yè)的組織進(jìn)行有針對性的攻擊,作為更大的供應(yīng)鏈攻擊的一部分�����,以便接觸到其目標(biāo)受害者����。已知的受害者包括醫(yī)療保健提供者、制藥公司�����、醫(yī)療保健的IT解決方案提供商以及服務(wù)于醫(yī)療行業(yè)的設(shè)備制造商��,這可能是企業(yè)間諜活動����。

一��、著眼點在于醫(yī)療保健

從受害者的名單中可以看出���,Orangeworm不會隨機選擇目標(biāo)或進(jìn)行機會性黑客攻擊。相反�����,該組織謹(jǐn)慎而有意地選擇了目標(biāo)����,在發(fā)動攻擊之前做了大量計劃��。

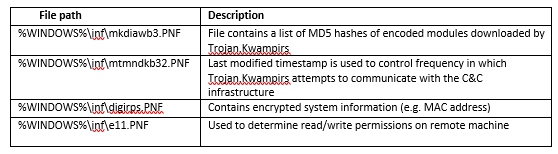

圖1. 近40%的Orangeworm受害者處于醫(yī)療行業(yè)內(nèi)

根據(jù)賽門鐵克遙測數(shù)據(jù)�����,約40%的Orangeworm受害組織處于醫(yī)療行業(yè)�����。Kwampirs惡意軟件被發(fā)現(xiàn)在安裝有用于使用和控制X射線和MRI機器等高科技成像設(shè)備軟件的機器上����。此外�,Orangeworm對幫助患者完成所需流程同意書的機器很感興趣��。而該組織的確切動機尚不清楚��。

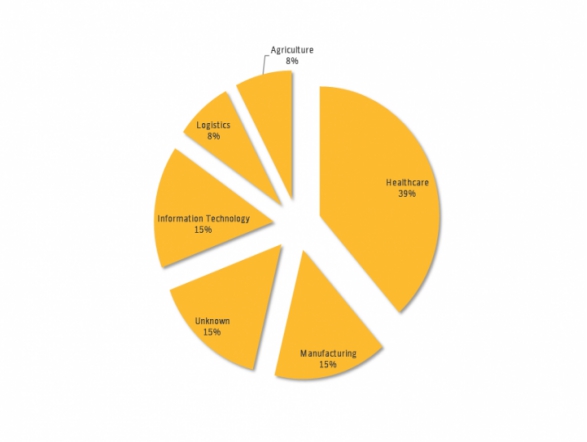

圖2.Orangeworm受害人數(shù)最多的是美國

Orangeworm受害人數(shù)最多的是美國����,占感染率的17%。不過根據(jù)賽門鐵克公司的遙測數(shù)據(jù)��,Orangeworm在2016年和2017年僅影響了一小部分受害者��,但是由于大型跨國公司的受害者的性質(zhì)���,在多個國家也發(fā)現(xiàn)了感染��。

二����、處于焦點之中的醫(yī)療保健提供商

我們認(rèn)為���,這些行業(yè)被視為更大的供應(yīng)鏈攻擊的一部分����,以便Orangeworm能夠訪問與醫(yī)療保健相關(guān)的目標(biāo)受害者。Orangeworm的次要目標(biāo)包括制造業(yè)����、信息技術(shù)、農(nóng)業(yè)和物流����。盡管這些行業(yè)可能看似不相關(guān),但我們發(fā)現(xiàn)它們與醫(yī)療保健有多重聯(lián)系���,例如生產(chǎn)并直接銷售給醫(yī)療保健公司的醫(yī)療成像設(shè)備的大型制造商��,為醫(yī)療診所提供支持服務(wù)的IT組織以及提供醫(yī)療保健的物流組織���。

三�、Post-compromise行為

一旦Orangeworm滲透到受害者的網(wǎng)絡(luò)中,他們就會部署Trojan.Kwampirs���,這是一種后門木馬����,可以讓攻擊者遠(yuǎn)程訪問受感染的計算機��。

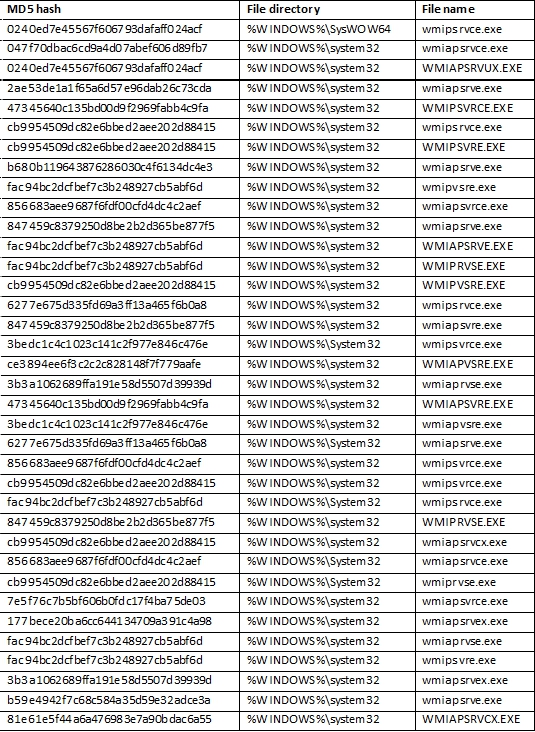

在執(zhí)行時,Kwampirs會從其資源部分解密并提取其主要DLL payload���。在將payload寫入磁盤之前����,它會將隨機生成的字符串插入解密的payload中�����,規(guī)避基于Hash的檢測��。

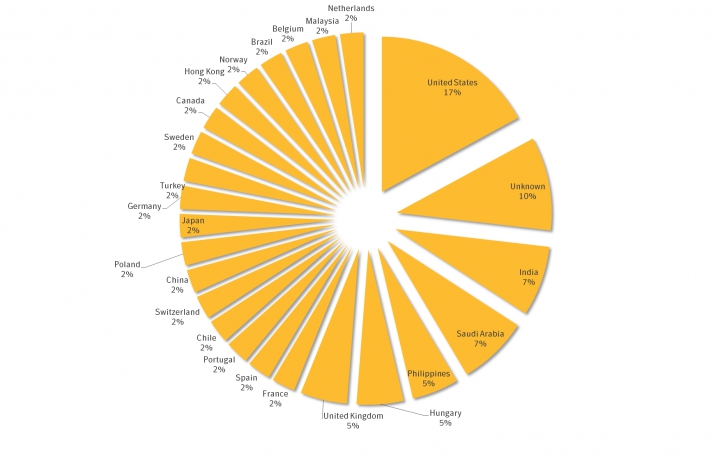

為確保持久性�����,Kwampirs使用以下配置創(chuàng)建服務(wù)�����,以確保在系統(tǒng)重新啟動時將主payload加載到內(nèi)存中:

后門程序還收集有關(guān)受感染計算機的一些基本信息�����,包括一些基本的網(wǎng)絡(luò)適配器信息、系統(tǒng)版本信息和語言設(shè)置��。

Orangeworm很可能使用這些信息來確定系統(tǒng)是否被研究人員使用�����,或者確定受害者是否是高價值目標(biāo)���。一旦Orangeworm對潛在受害者感興趣��,它就繼續(xù)積極地復(fù)制開放網(wǎng)絡(luò)共享中的后門以感染其他計算機����。

它可能會將自己復(fù)制到以下隱藏文件共享中:

· ADMIN$

· C$WINDOWS

· D$WINDOWS

· E$WINDOWS

四�����、信息收集

攻擊者繼續(xù)收集盡可能多的有關(guān)受害者網(wǎng)絡(luò)的其他信息�,包括最近訪問的計算機、網(wǎng)絡(luò)適配器信息����、可用的網(wǎng)絡(luò)共享�����、映射的驅(qū)動器以及受感染計算機上的文件的相關(guān)信息。

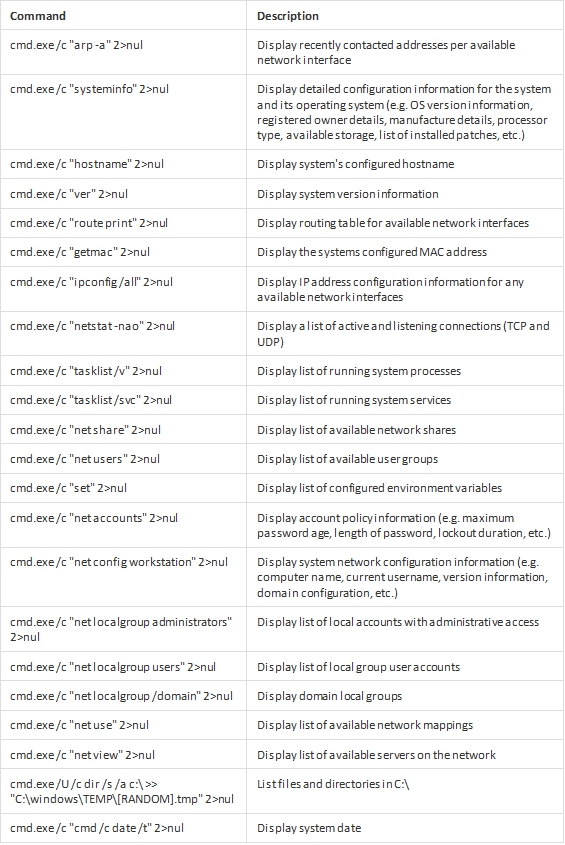

我們觀察到攻擊者在受害者環(huán)境中執(zhí)行以下命令:

五����、不擔(dān)心被發(fā)現(xiàn)

Kwampirs使用相當(dāng)積極的手段在受害者的網(wǎng)絡(luò)中傳播,方法是通過網(wǎng)絡(luò)共享復(fù)制自己����。盡管這種方法有些老舊,但對于運行Windows XP等較舊操作系統(tǒng)的環(huán)境來說�,它仍然可行。這種方法在醫(yī)療保健行業(yè)中證明是有效的��,這可能是因為醫(yī)療界在舊平臺上運行合法系統(tǒng)�����。而且像Windows XP這樣的老舊系統(tǒng)在這個行業(yè)中可能比較流行��。

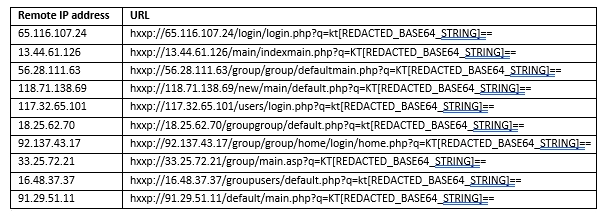

此外��,一旦受到感染���,惡意軟件會通過嵌入在惡意軟件內(nèi)的大量命令和控制(C&C)服務(wù)器循環(huán)�。雖然列表看起來很長,但并非所有C&C都處于活動狀態(tài)�,而且在成功建聯(lián)之前仍會持續(xù)顯示信標(biāo)。盡管它試圖修改自身的一小部分��,在網(wǎng)絡(luò)上進(jìn)行自我復(fù)制以作為逃避檢測的手段����,但運營者自從第一次啟動以來就沒有改變C&C通信協(xié)議。

這兩種方法都被認(rèn)為特別“嘈雜”����,可能Orangeworm不會太擔(dān)心被發(fā)現(xiàn)。自首次被發(fā)現(xiàn)以來�,Kwampirs內(nèi)部的變化很小,這一事實也可能表明先前針對惡意軟件的緩解措施并未成功�,攻擊者已經(jīng)能夠達(dá)到其預(yù)期目標(biāo),盡管防御者已經(jīng)意識到他們存在于其內(nèi)部網(wǎng)絡(luò)中�����。

六��、攻擊者沒有國家背景

雖然Orangeworm已經(jīng)活躍了好幾年�����,但我們并不認(rèn)為該組織具有國家支持的攻擊者的任何特征�����,這可能是一個人或一小群人的工作�����。目前沒有技術(shù)或運營指標(biāo)來確定該組織的起源�����。

IoC

dropper樣本hash

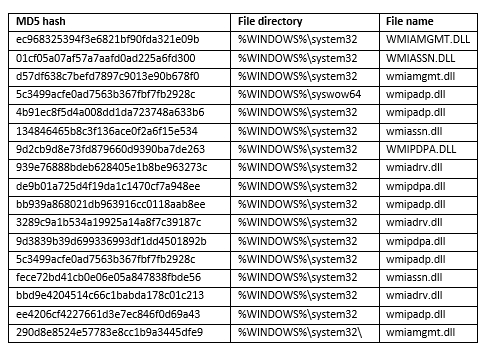

DLL樣本hash

C&C服務(wù)器樣本

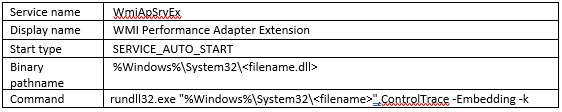

配置文件名樣本