信息來源:51cto

前言

11月30日,萬豪酒店官方發(fā)布消息稱���,多達(dá)5億人次預(yù)訂喜達(dá)屋酒店客人的詳細(xì)個(gè)人信息可能遭到泄露���。萬豪國際在調(diào)查過程中了解到���,自2014年起即存在第三方對(duì)喜達(dá)屋網(wǎng)絡(luò)未經(jīng)授權(quán)的訪問,但公司直到2018年9月才第一次收到警報(bào)���。

萬豪國際還表示���,泄露的5億人次的信息中���,約有3.27億人的信息包括如下信息的組合:姓名���、郵寄地址���、電話號(hào)碼、電子郵件地址���、護(hù)照號(hào)碼���、SPG俱樂部賬戶信息、出生日期���、性別���、到達(dá)與離開信息、預(yù)訂日期和通信偏好;更為嚴(yán)重的是���,對(duì)于某些客人而言���,信息還包括支付卡號(hào)和支付卡有效期���,雖然已經(jīng)加密,但無法排除該第三方已經(jīng)掌握密鑰���。

酒店行業(yè)數(shù)據(jù)泄漏頻繁發(fā)生

酒店集團(tuán)的數(shù)據(jù)泄漏問題已經(jīng)不是第一次���。近些年洲際、希爾頓���、凱悅���、文華東方等酒店集團(tuán)等不止一次遭遇過這類安全事件。上一次華住集團(tuán)的數(shù)據(jù)泄露事件我們還記憶猶新���。以下是最近幾年發(fā)生在酒店行業(yè)的部分?jǐn)?shù)據(jù)泄漏事件:

-

2018.10:麗笙(Radisson)酒店���,具體泄露數(shù)據(jù)量未公布。

-

2018.8:華住酒店集團(tuán)���,泄露數(shù)據(jù)量:5億條���,并在暗網(wǎng)售賣���。

-

2017.10:凱悅酒店集團(tuán),泄露數(shù)據(jù)涉及全球的41家凱悅酒店���。

-

2017.4:洲際酒店集團(tuán)���,泄露數(shù)據(jù)涉及超過1000家酒店���。

-

2014和2015:希爾頓酒店集團(tuán)���,泄露數(shù)據(jù)涉及超過36萬條支付卡數(shù)據(jù)。

酒店集團(tuán)數(shù)據(jù)泄露事件三大主因

從這幾起典型的酒店數(shù)據(jù)泄露事件的原因來看���,主要有以下幾種:

1. 未經(jīng)授權(quán)的第三方組織竊取數(shù)據(jù)

雖然萬豪并未明確指出數(shù)據(jù)泄露的原因���,但從官方聲明中提到的”an unauthorized party”,可以猜測(cè)本次數(shù)據(jù)泄露與第三方支持人員有很大關(guān)系���。酒店管理系統(tǒng)比較復(fù)雜���,通常涉及大量第三方參與系統(tǒng)開發(fā)與運(yùn)維支持���。因此很容易出現(xiàn)第三方支持人員或者內(nèi)部人員利用系統(tǒng)漏洞取得數(shù)據(jù)庫訪問權(quán)限。而2017年凱悅酒店集團(tuán)的數(shù)據(jù)泄露事件也是一些酒店IT系統(tǒng)被注入第三方惡意軟件代碼���,通過酒店管理系統(tǒng)的漏洞獲取數(shù)據(jù)庫的訪問權(quán)限���,從而提取酒店客戶的支付卡信息并解密。

2. 特權(quán)賬號(hào)被公開至Github導(dǎo)致泄露

這類原因以華住集團(tuán)的泄漏事件為典型代表���,開發(fā)人員將包含有數(shù)據(jù)庫賬號(hào)和密碼的代碼傳至了Github上���,被黑客掃描到以后進(jìn)行了拖庫。這一類原因已經(jīng)成為全行業(yè)數(shù)據(jù)泄露的主要原因之一���,Uber在2107年因此泄露了5700萬用戶信息���。

3. POS機(jī)被惡意軟件感染

這一原因的典型事件是希爾頓和洲際酒店集團(tuán)。據(jù)公開的消息���,這兩起數(shù)據(jù)泄露事件都是由于POS機(jī)被植入了惡意程序���,導(dǎo)致支付卡信息被竊取���。

事件暴露的數(shù)據(jù)安全隱患

數(shù)據(jù)安全問題是一個(gè)很大的話題,無法用一篇文章講完���。我們僅綜合近些年的數(shù)據(jù)泄露事件和企業(yè)在數(shù)據(jù)安全領(lǐng)域最常見的幾個(gè)誤區(qū)���,總結(jié)出以下幾個(gè)最明顯的問題:

-

內(nèi)部安全意識(shí)不強(qiáng),開發(fā)人員的安全紅線要求缺失;

-

管理者對(duì)業(yè)務(wù)系統(tǒng)存在的漏洞和安全風(fēng)險(xiǎn)心存僥幸���,不發(fā)生安全事件就假裝視而不見;

-

對(duì)敏感數(shù)據(jù)資產(chǎn)梳理不清,哪些人���、哪些系統(tǒng)有訪問權(quán)限情況不明���,數(shù)據(jù)安全管控?zé)o從下手;

-

敏感數(shù)據(jù)字段未進(jìn)行加密,一旦泄露就是明文數(shù)據(jù);或使用了數(shù)據(jù)庫自身的密鑰管理機(jī)制做加密���,但數(shù)據(jù)庫本身無法保證安全���,密鑰也可以被黑客所竊取;

-

對(duì)數(shù)據(jù)異常訪問行為缺乏檢測(cè)和審計(jì)手段���,導(dǎo)致泄露發(fā)生多年后才被發(fā)現(xiàn)(更大的可能性是大多數(shù)企業(yè)從來沒有發(fā)現(xiàn)過)。

酒店集團(tuán)7步安全建議

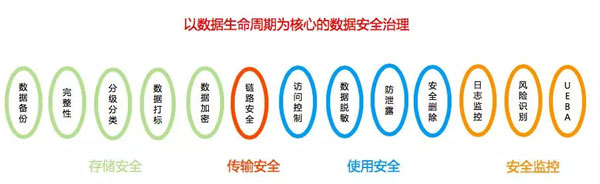

當(dāng)前���,以數(shù)據(jù)安全生命周期進(jìn)行安全管控的最佳實(shí)踐已經(jīng)成為業(yè)內(nèi)數(shù)據(jù)安全治理的共識(shí)���。

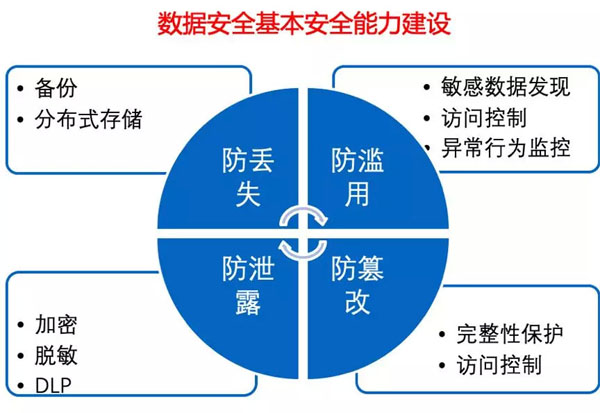

我們也深知,大部分企業(yè)不可能一次性把所有事情全部做完���,我們從防丟失���、防濫用、防篡改���、防泄露四個(gè)方向出發(fā)���,按照先易后難、風(fēng)險(xiǎn)從高到低的優(yōu)先級(jí)給出如下建議:

-

嚴(yán)控代碼:此時(shí)此刻���,就立即告訴包括第三方外包服務(wù)商在內(nèi)的所有開發(fā)人員���,不允許將任何的開發(fā)代碼上傳到第三方平臺(tái)���,已經(jīng)傳上去的代碼立即刪除;阿里云已經(jīng)看到太多企業(yè)因?yàn)榇a傳至Github而引發(fā)的大規(guī)模數(shù)據(jù)泄露事件;

-

全業(yè)務(wù)滲透測(cè)試:如果你的企業(yè)已經(jīng)有超過半年以上沒有進(jìn)行過滲透測(cè)試,盡快啟動(dòng)一次針對(duì)全業(yè)務(wù)的滲透���,堵上可能存在威脅數(shù)據(jù)安全的漏洞���。為什么是全業(yè)務(wù)?因?yàn)槟憧赡懿⒉磺宄恍┎黄鹧鄣倪吘墭I(yè)務(wù)系統(tǒng)里可能就有公司內(nèi)部人員的賬號(hào);

-

權(quán)限梳理:盡快完成對(duì)業(yè)務(wù)系統(tǒng)敏感數(shù)據(jù)、訪問人員和權(quán)限的梳理���。對(duì)大部分中小企業(yè)來說���,完成梳理并不需要太多時(shí)間,而且自己就可以完成���,成本較低;

-

數(shù)據(jù)加密:對(duì)梳理出來的敏感數(shù)據(jù)進(jìn)行分類分級(jí),確定哪些字段必須加密���,利用第三方的透明加密系統(tǒng)���、云上的加密服務(wù)/密鑰管理服務(wù)逐步完成系統(tǒng)改造;

-

審計(jì)與分析:建設(shè)數(shù)據(jù)訪問控制���、日志審計(jì)和異常行為分析手段,對(duì)第三方系統(tǒng)���、外包人員和內(nèi)部人員的權(quán)限進(jìn)行嚴(yán)格限制���,對(duì)數(shù)據(jù)訪問行為進(jìn)行審計(jì)、分析和監(jiān)控;

-

數(shù)據(jù)脫敏:在開發(fā)測(cè)試和運(yùn)維環(huán)節(jié)���,建設(shè)數(shù)據(jù)靜態(tài)/動(dòng)態(tài)脫敏手段���,確保生產(chǎn)數(shù)據(jù)的抽取、查看受到嚴(yán)格保護(hù);在應(yīng)用系統(tǒng)后臺(tái)管理中嚴(yán)格限制數(shù)據(jù)導(dǎo)出落地���,同時(shí)在系統(tǒng)中做好日志埋點(diǎn);

-

辦公網(wǎng)安全:建設(shè)辦公網(wǎng)的數(shù)據(jù)防泄漏系統(tǒng)���,完成數(shù)據(jù)防泄漏從生產(chǎn)網(wǎng)到辦公網(wǎng)的閉環(huán)。