信息來源:Free Buf

在Kudankulam核電站感染了惡意軟件的“謠言”傳播兩天后��,Twitter的母公司終于出面證實了安全漏洞確實存在。

Kudankulam核電站(KNPP)可能已經(jīng)感染了危險的惡意軟件這一消息最開始是在Twitter上流傳��,10月30號��,印度核電公司(NPCIL)證實核電站的網(wǎng)絡(luò)確實感染了惡意軟件��,并且是有朝鮮政府背景的黑客所為��。

當(dāng)時��,印度國家技術(shù)研究組織(NTRO)的前安全分析師Pukhraj Singh指出��,KNPP上的惡意軟件感染應(yīng)該和最近上傳到VirusTotal的文件有關(guān)��。特定的惡意軟件樣本包括了KNPP內(nèi)部網(wǎng)絡(luò)的硬編碼憑據(jù)��,這表明該惡意軟件是經(jīng)過專門編譯以便在核電站的IT網(wǎng)絡(luò)內(nèi)部傳播和運(yùn)行��。

與朝鮮拉撒路集團(tuán)有關(guān)的惡意軟件

Singh的言論很快就在網(wǎng)上瘋傳��,而就在幾天前��,Kudankulam核電站意外關(guān)閉了一座反應(yīng)堆��,許多用戶將這兩個不相關(guān)的事件歸為一個��。

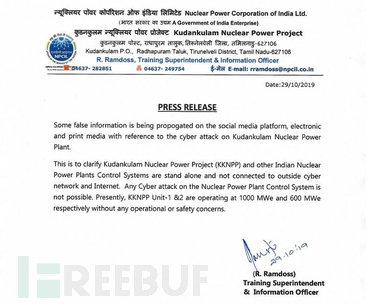

最初��,KNPP官員是堅決否認(rèn)他們遭受了任何惡意軟件感染��,并發(fā)表聲明將這些推文描述為“虛假信息”��,表示黑客對核電站發(fā)動網(wǎng)絡(luò)攻擊是“不可能的”��。

但是10月30號��,KNPP的母公司NPCIL在另一份聲明中承認(rèn)存在安全漏洞��。

聲明是這么說的:“ NPCIL系統(tǒng)中的惡意軟件識別是正確的��?�!钡窃搻阂廛浖H感染了其管理網(wǎng)絡(luò)��,未到達(dá)其關(guān)鍵的內(nèi)部網(wǎng)絡(luò)��,而內(nèi)部網(wǎng)絡(luò)正是用于控制核電站的核反應(yīng)堆��。因此��,網(wǎng)友認(rèn)為是惡意軟件導(dǎo)致Kudankulam核電站關(guān)閉反應(yīng)堆是不正確的��,這是2件事情。

此外��,NPCIL也回復(fù)了Singh在Twitter上的發(fā)言��;他們在9月4日首次發(fā)現(xiàn)該惡意軟件時就收到了來自CERT印度的通知��,并且在報告時已對此事進(jìn)行了調(diào)查��。

注:幾位安全研究人員識別出該惡意軟件是Dtrack的一個版本��,由朝鮮精英黑客組織Lazarus Group(朝鮮拉撒路集團(tuán))開發(fā)的一個后門木馬��。

不是大事

根據(jù)俄羅斯反病毒制造商卡巴斯基對Dtrack惡意軟件的分析��,該木馬具有以下功能:

1��、鍵盤記錄��;

2��、檢索瀏覽器歷史記錄��;

3��、收集主機(jī)IP地址��、關(guān)于可用網(wǎng)絡(luò)和活動連接的信息��;

4��、羅列所有正在運(yùn)行的進(jìn)程��;

5��、羅列所有可用磁盤卷上的所有文件��。

從其功能可以明顯看出��,Dtrack通常用于偵察目的��,并用作其他惡意軟件有效載荷的投遞器��。

過往的Dtrack樣本通常出現(xiàn)在出于政治動機(jī)的網(wǎng)絡(luò)間諜活動和對銀行的攻擊中��,上個月也發(fā)現(xiàn)了自定義版本的Dtrack��,也就是AMTDtrack��。

從歷史上看��,拉撒路集團(tuán)或任何其他朝鮮黑客組織很少以能源和工業(yè)部門作為攻擊目標(biāo)。他們往往追求獲取私密信息而不是為了蓄意搞破壞��。大部分朝鮮的黑客攻擊都集中于深入了解外交關(guān)系��、追蹤逃離朝鮮的前朝鮮公民��、入侵銀行和加密貨幣交易所從而為平壤政權(quán)籌集資金購買武器等��。尤其是在上個月卡巴斯基報道:拉撒路集團(tuán)正在忙于在印度金融部門分發(fā)Dtrack和AMDtrack��。

綜合這些因素��,KNPP事件看起來更像是意外感染��,而不是一次精心計劃的攻擊行動��。