信息來(lái)源:cnBeta

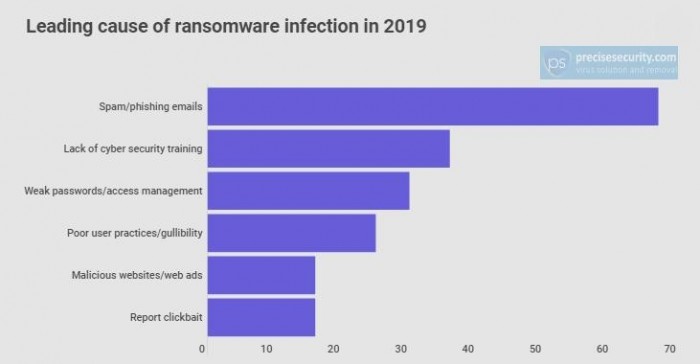

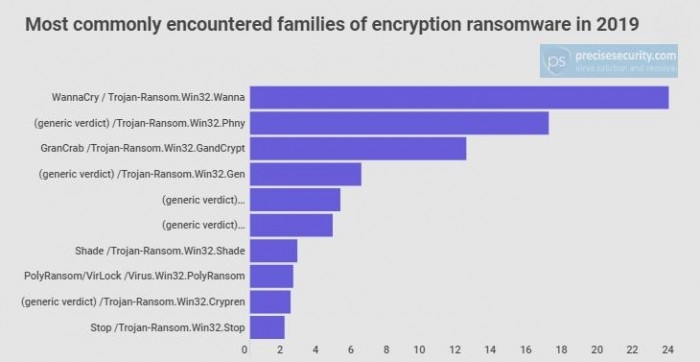

Precise Security公布的一份新報(bào)告顯示�����,WannaCry在去年勒索軟件感染排行榜當(dāng)中位居第一����。Precise Security稱����,超過(guò)23.5%的設(shè)備最終被勒索軟件鎖定,其中垃圾郵件和網(wǎng)絡(luò)釣魚(yú)郵件仍然是去年最常見(jiàn)的感染源�����。不少于67%的勒索軟件感染是通過(guò)電子郵件傳遞的����,缺乏網(wǎng)絡(luò)安全培訓(xùn)和薄弱的密碼和訪問(wèn)管理是導(dǎo)致電腦在攻擊后被加密的主要原因。

這份報(bào)告顯示�����,針對(duì)政府機(jī)構(gòu)�����,醫(yī)療保健,能源部門(mén)和教育的勒索軟件攻擊數(shù)量繼續(xù)增加�����。一些簡(jiǎn)單的勒索軟件以難以逆轉(zhuǎn)的方式鎖定系統(tǒng)�����,但更高級(jí)的惡意軟件利用了一種稱為加密病毒勒索的技術(shù)進(jìn)行攻擊�����。

WannaCry勒索軟件爆發(fā)發(fā)生在2017年5月����,當(dāng)時(shí)第一批Windows電腦通過(guò)一個(gè)名為EternalBlue的NSA漏洞被感染����。微軟很快發(fā)布了補(bǔ)丁來(lái)阻止這一漏洞,包括不受支持的Windows XP操作系統(tǒng)����,但目前仍有許多用戶在使用沒(méi)有打過(guò)補(bǔ)丁的設(shè)備。

與其他勒索軟件感染一樣,WannaCry對(duì)存儲(chǔ)在設(shè)備上的文件進(jìn)行加密�����,并要求用戶支付解密密鑰的費(fèi)用����。WannaCry攻擊者要求受害者以比特幣支付,據(jù)統(tǒng)計(jì)����,它在全球造成了約40億美元的損失。

WannaCry制造了一系列引人注目的受害者�����,包括英國(guó)的NHS系統(tǒng)�����,其設(shè)備運(yùn)行的是未修補(bǔ)的Windows����,主要是Windows XP。修補(bǔ)設(shè)備并保持安全軟件完全更新����,是阻止WannaCry攻擊的最簡(jiǎn)單方法�����,同時(shí)不要打開(kāi)來(lái)自不受信任來(lái)源的消息和文件�����。