信息來源:FreeBuf

今年4月份,Apache Struts 2之上發(fā)現(xiàn)的S2-033遠程代碼執(zhí)行漏洞,以迅雷不及掩耳之勢席卷而來�����。其利用代碼很快就在短時間內迅速傳播�����。而且官方針對這個高危漏洞的修復方案還是無效的�����。

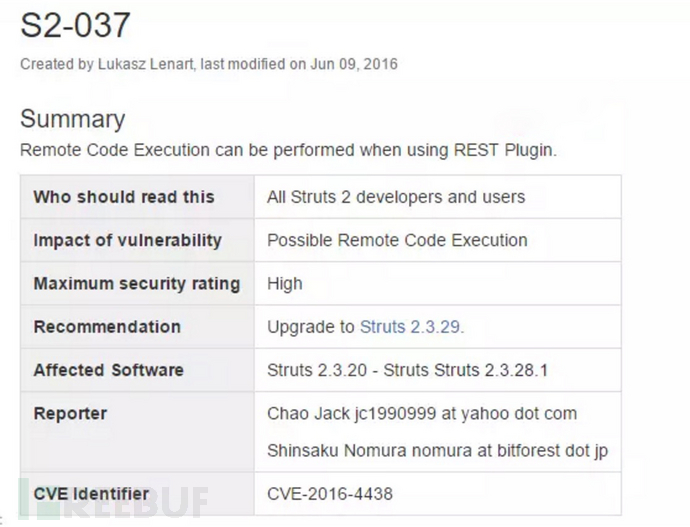

悲劇的事情今天又再度發(fā)生了�����,這次發(fā)現(xiàn)的Struts 2新漏洞編號為CVE-2016-4438�����。這是又一個很嚴重的遠程代碼執(zhí)行漏洞:使用REST插件的用戶就會遭遇該問題�����。

有關該漏洞的詳情如下:

Apache Struts 2 S2-037 遠程代碼執(zhí)行

漏洞編號:CVE-2016-4438

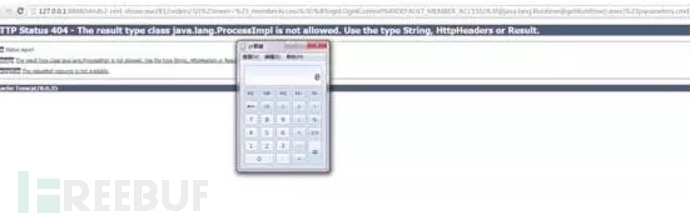

漏洞危害:造成遠程代碼執(zhí)行

漏洞等級:高危

影響版本:Apache struts 2.3.20 - 2.3.28.1 版本使用了REST插件的用戶

修復方案:加入cleanupActionName進行過濾 或者 更新至官方struts2.3.29

FreeBuf百科:Struts 2

Apache Struts 2是世界上最流行的Java Web服務器框架之一�����,是Struts的換代產(chǎn)品:在Struts 1和WebWork的技術基礎上�����,進行合并產(chǎn)生全新的Struts 2框架�����。Struts 2的體系結構與Struts 1的體系結構差別巨大�����。Struts 2以WebWork為核心�����,采用攔截器的機制處理用戶的請求�����,這樣的設計也使得業(yè)務邏輯控制器能夠與ServletAPI完全脫離開�����,所以Struts 2可以理解為WebWork的更新產(chǎn)品�����。雖然從Struts 1到Struts 2有著太大的變化�����,但是相對于WebWork,Struts 2的變化很小�����。

FreeBuf將持續(xù)跟蹤報道該漏洞細節(jié)及后續(xù)動態(tài)�����,請關注�����。

在線檢測

目前網(wǎng)藤漏洞感知系統(tǒng)(cvs.vulbox.com)已支持該漏洞檢測�����。您可以免費申請試用網(wǎng)藤漏洞感知服務�����。

相關文章推薦

Struts2 S2-029遠程代碼執(zhí)行漏洞初探

S2-029 Struts2 標簽遠程代碼執(zhí)行分析(含POC)

Struts2 S2-020在Tomcat 8下的命令執(zhí)行分析

Struts2再曝S2-020補丁繞過漏洞 – 萬惡的正則表達式

*轉載請注明來自FreeBuf.COM