信息來(lái)源:hackernews

Facebook 剛剛修復(fù)了 WhatsApp 桌面平臺(tái)中一個(gè)嚴(yán)重的安全漏洞��,消除了允許攻擊者從 Windows / Mac 上的本地文件系統(tǒng)中讀取文件���、甚至遠(yuǎn)程代碼執(zhí)行的隱患����。該漏洞由安全研究人員 Gal Weizman 和 PerimeterX 共同發(fā)現(xiàn)����,美國(guó)國(guó)家標(biāo)準(zhǔn)技術(shù)研究所(NIST)評(píng)估的嚴(yán)重等級(jí)為 8.2 。

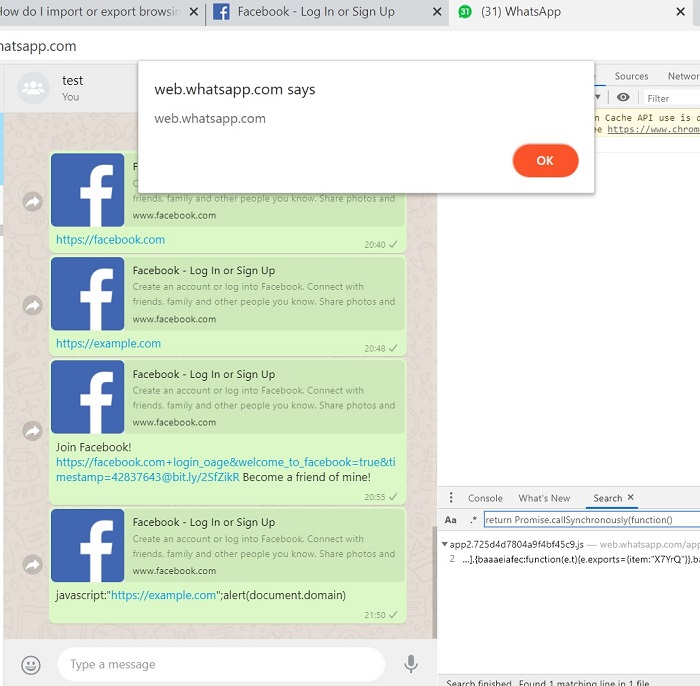

早在 2017 年的時(shí)候�����,研究人員就已經(jīng)發(fā)現(xiàn)過(guò)可更改他人回復(fù)文字的問(wèn)題���。Weizman 意識(shí)到�,他可以利用富媒體制作以假亂真的消息��,將目標(biāo)重定向到他指定的位置。

安全研究人員進(jìn)一步證實(shí)了此事�,可以利用 JavaScript 達(dá)成一鍵式持久性跨站腳本攻擊(XSS)。

最終繞過(guò) WhatsApp 的 CPS 規(guī)則來(lái)增強(qiáng)攻擊能力��,甚至實(shí)現(xiàn)遠(yuǎn)程代碼執(zhí)行

經(jīng)過(guò)一番挖掘���,研究人員意識(shí)到這一切都是可行的�����。因?yàn)?Facebook 提供的 WhatsApp 桌面應(yīng)用程序版本�����,正式基于過(guò)時(shí)的 Chrome 69 版本����。

問(wèn)題在 Chrome 78 正式推出時(shí)曝光�,早幾個(gè)版本中使用的 javascript 技倆的功能已得到修補(bǔ)。

若 WhatsApp 將其 Electron Web 應(yīng)用程序從 4.1.4 更新到發(fā)現(xiàn)此漏洞時(shí)的最新版本(7.x.x)�,那 XSS 也將不復(fù)存在。

Facebook 表示�����,CVE-2019-18426 漏洞影響 0.3.9309 之前的 WhatsApp 桌面客戶端、以及 2.20.10 之前的 iPhone 客戶端���。

有關(guān)漏洞的詳情,還請(qǐng)移步至 Weizman 的 PerimeterX 博客文章中查看��。