信息來源:Freebuf

玩?zhèn)€游戲也能被黑客盯上���?電腦設(shè)備一不小心就淪為“肉雞”���。僵尸網(wǎng)絡(luò)潛藏在人們的日常生活中��,表面看似波瀾不驚���,實(shí)則暗潮涌動(dòng)���。

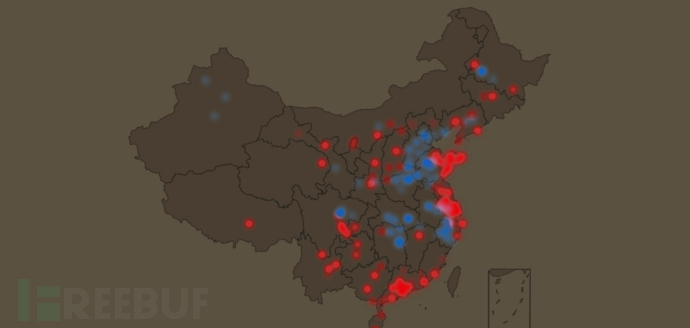

三年內(nèi)感染規(guī)模超10萬(wàn)

“雙槍”木馬是針對(duì)windows系統(tǒng)的大規(guī)模惡意木馬���。自2017年7月開始活動(dòng)��,在過去三年中��,“雙槍”木馬影響范圍較小��,但是隨著規(guī)模的逐步擴(kuò)大���,如今,該木馬病毒已經(jīng)已經(jīng)活躍于國(guó)內(nèi)各大社交網(wǎng)站和游戲論壇��。

“雙槍”木馬主要是通過網(wǎng)絡(luò)共享誘餌應(yīng)用程序進(jìn)行分發(fā)���,為社交網(wǎng)絡(luò)和游戲論壇提供盜版游戲���,使用MBR和VBR引導(dǎo)程序感染用戶設(shè)備���,安裝各種惡意驅(qū)動(dòng)程序,并在本地應(yīng)用程序竊取憑據(jù)��。

“雙槍”木馬的惡意行為主要包含以下三種:

1���、向用戶發(fā)送廣告和垃圾郵件的惡意功能���,在用戶設(shè)備劫持賬號(hào),并以此發(fā)送和傳播廣告��;

2���、從合法的電商網(wǎng)站劫持流量���,并將感染用戶定向引導(dǎo)到指定網(wǎng)站,目前該功能已刪除��;

3��、禁用網(wǎng)絡(luò)安全軟件。

“雙槍”木馬近年來屢次開展大規(guī)?�;?dòng)��,屢屢被曝光和打擊后仍可死灰復(fù)燃���,由此可見其根基“深厚”��,規(guī)模龐大��。

關(guān)閉部分僵尸網(wǎng)絡(luò)后端基礎(chǔ)架構(gòu)��,其中大部分都在使用百度的貼吧圖像托管服務(wù),部分使用了阿里云存儲(chǔ)托管配置文件��。

IOC關(guān)聯(lián)分析

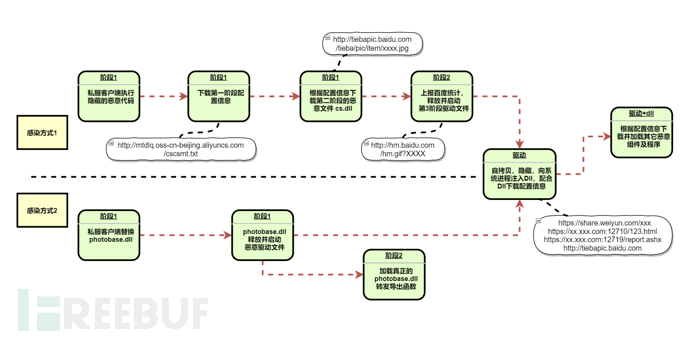

通過樣本溯源可以看到���,這次大規(guī)模感染主要是通過誘導(dǎo)用戶安裝包含惡意代碼的網(wǎng)游私服客戶端��,具體感染方式大體分為兩種���,一是啟動(dòng)器內(nèi)含惡意代碼,二是DLL劫持���。

啟動(dòng)器內(nèi)包含惡意代碼方式可分為三個(gè)感染階段:

1��、用戶下載含惡意代碼的私服客戶端并執(zhí)行���,惡意代碼訪問配置信息服務(wù)器后��,從貼吧下載并加載cs.dll最新版惡意程序��;

2��、cs.dll 會(huì)進(jìn)行一些簡(jiǎn)單的虛擬機(jī)和殺軟對(duì)抗���,利用百度統(tǒng)計(jì)服務(wù)上報(bào) 僵尸網(wǎng)絡(luò)信息,釋放第3階段VMP加殼的驅(qū)動(dòng)程序���;

3��、所有敏感的配置信息都保存在驅(qū)動(dòng)內(nèi)部���,DLL通過調(diào)用驅(qū)動(dòng)來獲得配置服務(wù)器相關(guān)信息,根據(jù)下載的配置信息去百度貼吧下載其它惡意代碼���,進(jìn)行下一階段的惡意活動(dòng)��。

DLL劫持感染方式依然是以私服客戶端為載體���,多款類似游戲的私服客戶端的組件photobase.dll 被替換成同名的惡意DLL文件���,執(zhí)行可分為兩個(gè)階段:

1、首先會(huì)釋放相應(yīng)架構(gòu)的惡意驅(qū)動(dòng)程序���,然后注冊(cè)系統(tǒng)服務(wù)并啟動(dòng)��;

2���、加載真正的 photobase.dll 文件,并將導(dǎo)出函數(shù)轉(zhuǎn)發(fā)到真正的 photobase.dll��。

過去三年來��,“雙槍”一直在從百度貼吧下載圖像���。這些圖像包含秘密代碼(使用一種稱為隱寫術(shù)的技術(shù)隱藏在圖像內(nèi)部),該代碼為“雙槍”僵尸網(wǎng)絡(luò)提供了感染主機(jī)執(zhí)行操作的指令��。

在過去的兩個(gè)星期中��,360聯(lián)手百度追蹤打擊“雙槍”木馬,一直在刪除“雙槍”使用的圖像��,并記錄來自受感染主機(jī)的鏈接��,因此發(fā)現(xiàn)僵尸網(wǎng)絡(luò)規(guī)模巨大��。目前��,僵尸網(wǎng)絡(luò)規(guī)模估計(jì)為“數(shù)十萬(wàn)” ��,打擊活動(dòng)在持續(xù)進(jìn)行中���。

在此提醒廣大讀者���,不要隨意點(diǎn)擊陌生鏈接或者下載未知的應(yīng)用程序,避免感染惡意木馬��,淪為“肉雞”��。