信息來源:Freebuf

XDSpy 是 ESET 研究人員發(fā)現(xiàn)至少自從 2011 年以來就一直活躍的 APT 組織�。ESET 最近又發(fā)現(xiàn)該組織針對白俄羅斯、俄羅斯��、塞爾維亞和烏克蘭的政府��、軍隊和外交部�。

ESET 的安全專家 Matthieu Faou 和 Francis Labelle 在 Virus Bulletin 2020 的一次演講中披露了該組織的攻擊行動。

XDSpy

在 2020 年年初���,ESET 研究人員發(fā)現(xiàn)了一個之前未公開的攻擊活動���,針對的是東歐、巴爾干地區(qū)和俄羅斯的政府�。不同尋常的是,研究表明這個攻擊組織至少從 2011 年開始就一直在活躍�,而且 TTP 幾乎沒有變化。專家認為��,該攻擊組織可能已經(jīng)攻擊了許多其他國家���,并且其行動的很大一部分尚未被發(fā)現(xiàn)���。

2020 年 2 月,白俄羅斯 CERT 發(fā)布了有關(guān)魚叉式網(wǎng)絡(luò)釣魚攻擊的安全公告�,該攻擊行動被 ESET 和 XDSpy 關(guān)聯(lián)起來,目標是白俄羅斯的幾個部委和機構(gòu)���。

攻擊工具

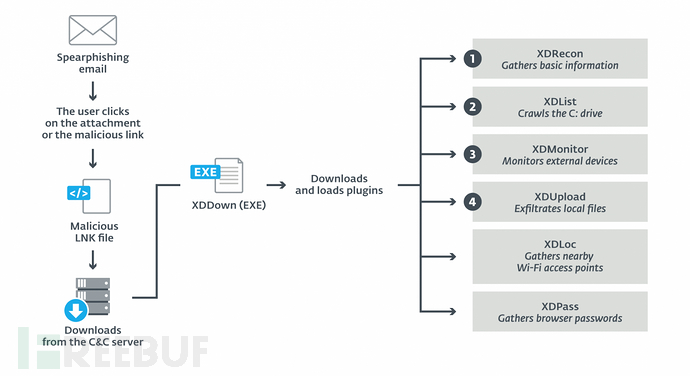

XDSpy 組織的工具庫中的工具雖然非常有效���,但實際上是非常基礎(chǔ)的��,主要使用名為 XDDown 的 Downloader���。XDSpy 的惡意軟件支持多種功能�,包括監(jiān)視可移動設(shè)備�、屏幕截圖、竊密文檔以及收集 WiFi 接入點的名稱��。

該組織還通過 NirSoft 從 Web 瀏覽器和電子郵件客戶端竊取密碼�,以及 Internet Explorer 的漏洞 CVE-2020-0968。ESET 研究表明:“在 XDSpy 利用 CVE-2020-0968 時���,不僅還沒有 POC 代碼�,而且有關(guān)該漏洞的信息都非常少”,“我們認為 XDSpy 要么直接購買了 Exploit���,要么是根據(jù)以前的 Exploit 修改而來”��。

XDDown 是在失陷主機上下載并執(zhí)行各種任務(wù)的 Downloader�,也是模塊化結(jié)構(gòu)��,其中一些插件如下所示:

-

XDRecon:收集失陷主機基本信息(計算機名稱�、用戶名、主驅(qū)動器卷序列號)

-

XDList:尋找指定類型的文件(.accdb��,.doc�,.docm,.docx�,.mdb���,.xls���,.xlm,.xlsx���,.xlsm��,.odt���,.ost��,.ppt��,.pptm��, .ppsm��,.pptx�,.sldm,.pst���,.msg���,.pdf��,.eml��,.wab)

-

XDMonitor:與 XDList 相似

-

XDUpload:將文件的硬編碼列表從文件系統(tǒng)發(fā)送到 C&C 服務(wù)器

-

XDLoc:收集附近的 SSID���,可能是為了對失陷主機進行地理定位

-

XDPass:從各種應(yīng)用程序(例如 Web 瀏覽器和電子郵件程序)中獲取保存的密碼

攻擊使用的惡意郵件附件如 Powerpoint�、JavaScript�、ZIP 或 LNK 文件。ESET 研究人員指出���,從星期一到星期五���,在 UTC+2 或 UTC+3 時區(qū)編譯了許多 XDSpy 惡意軟件樣本��。