信息來源:安全內(nèi)參

據(jù)知名博主、前《華盛頓郵報》記者布萊恩·克雷布斯撰文稱��,知名咨詢公司普華永道最近發(fā)布了從2021年5月對愛爾蘭公共衛(wèi)生系統(tǒng)勒索軟件“報告”,通過異常坦率的事后調(diào)查發(fā)現(xiàn),從最初的入侵到勒索軟件的啟動,相隔了將近兩個月���。“報告”還發(fā)現(xiàn)受影響的醫(yī)院有數(shù)萬個過時的Windows 7系統(tǒng)���,而且衛(wèi)生系統(tǒng)的 IT 管理員未能對大規(guī)模攻擊迫在眉睫的多個警告信號做出反應(yīng)���。

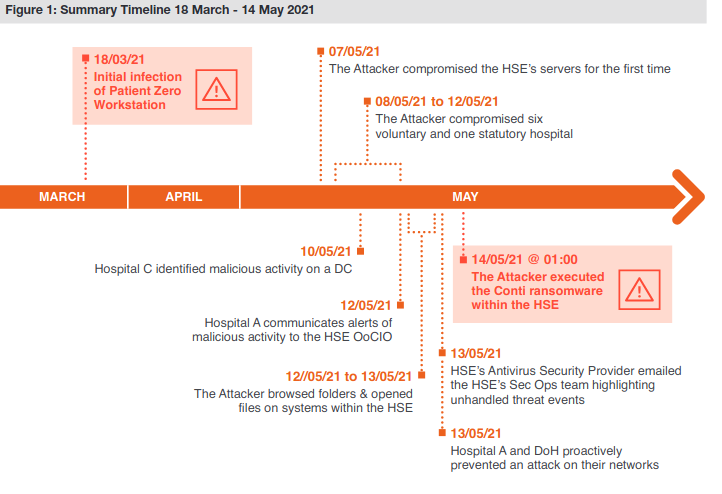

上圖為勒索軟件時間線。

負(fù)責(zé)運營該國公共衛(wèi)生系統(tǒng)的愛爾蘭衛(wèi)生服務(wù)執(zhí)行局(HSE)于2021年5月14日遭到了Conti 勒索軟件的攻擊��。報告中的時間線(上圖)稱���,“零號病人”工作站的最初感染發(fā)生在2021 年3月���。2021年1月18日��,一名員工在Windows計算機(jī)上打開了兩天前發(fā)送的網(wǎng)絡(luò)釣魚電子郵件中的Microsoft Excel文檔��。

不到一周后,攻擊者建立了與員工受感染工作站的可靠后門連接��。報告稱���,在感染系統(tǒng)后��,“攻擊者在八周內(nèi)繼續(xù)在環(huán)境中運行��,直到Conti勒索軟件于2021年5月14日引爆”���。

根據(jù)報告披露,有多個關(guān)于嚴(yán)重網(wǎng)絡(luò)入侵的警告��,但這些危險信號要么被錯誤識別��,要么沒有及時采取行動:

2021年3月31日��,HSE的防病毒軟件檢測到勒索軟件組織常用的兩種軟件工具Cobalt Strike和Mimikatz在患者零工作站上執(zhí)行��。但是殺毒軟件被設(shè)置為監(jiān)控模式��,所以它沒有阻止惡意命令���。

5月7日���,攻擊者第一次入侵了HSE的服務(wù)器��,在接下來的五天內(nèi)���,入侵者入侵了6家HSE 醫(yī)院。

5月10日���,其中一家醫(yī)院在其Microsoft Windows域控制器上檢測到惡意活動��,這是管理用戶身份驗證和網(wǎng)絡(luò)訪問的任何Windows企業(yè)網(wǎng)絡(luò)的關(guān)鍵組件���。

2021年5月10日,安全審計員首先發(fā)現(xiàn)了攻擊者入侵醫(yī)院C和醫(yī)院L內(nèi)系統(tǒng)的證據(jù)���。醫(yī)院C的防病毒軟件在兩個系統(tǒng)上檢測到Cobalt Strike��,但未能隔離惡意文件���。

5月13日,HSE的防病毒安全提供商通過電子郵件向HSE的安全運營團(tuán)隊發(fā)送了電子郵件���,強(qiáng)調(diào)了至少16個系統(tǒng)上可追溯到5月7日的未處理威脅事件���。HSE安全運營團(tuán)隊要求服務(wù)器團(tuán)隊重新啟動服務(wù)器。

但這一切也視乎被入侵者完全掌握��。愛爾蘭時間5月14日午夜剛過���,攻擊者在HSE中執(zhí)行了Conti勒索軟件��。這次襲擊中斷了幾家愛爾蘭醫(yī)院的服務(wù)��,導(dǎo)致HSE的全國和地方網(wǎng)絡(luò)幾乎完全關(guān)閉���,迫使許多門診和醫(yī)療服務(wù)被取消。

Conti最初要求價值2000萬美元的虛擬貨幣以換取數(shù)字密鑰來解鎖被該組織破壞的HSE服務(wù)器��。但報告披露���,也許是為了回應(yīng)公眾對HSE中斷的強(qiáng)烈抗議��,攻擊者改變了方向���,在不需要付款的情況下將解密密鑰交給了HSE。

盡管如此���,恢復(fù)受感染系統(tǒng)的工作仍需要數(shù)月時間��。HSE最終招募了愛爾蘭軍隊的成員帶來筆記本電腦和個人電腦��,以幫助手動恢復(fù)計算機(jī)系統(tǒng)��。直到2021年9月21日��,HSE才宣布其100%的服務(wù)器已被解密���。

與HSE勒索軟件攻擊一樣糟糕���,普華永道的報告強(qiáng)調(diào),它可能會更糟���。例如���,由于HSE的備份基礎(chǔ)設(shè)施只是定期備份到離線磁帶,因此不清楚如果解密密鑰不可用��,將有多少數(shù)據(jù)無法恢復(fù)���。

報告進(jìn)一步提出:

如果攻擊者有意針對HSE環(huán)境中的特定設(shè)備(例如醫(yī)療設(shè)備)��;

勒索軟件是否采取行動大規(guī)模破壞數(shù)據(jù)���;

勒索軟件是否具有自動傳播和持久性功能,例如通過使用漏洞利用跨域和信任邊界傳播到醫(yī)療設(shè)備(例如WannaCry和NotPetya15攻擊使用的EternalBlue漏洞利用)���;

如果云系統(tǒng)也已加密���,例如COVID-19疫苗接種系統(tǒng);

報告包含許多建議���,其中大部分都圍繞招聘新人員來領(lǐng)導(dǎo)組織加倍的安全工作���。但很明顯,HSE在提高安全方面還有大量工作要做���。例如��,報告指出HSE的醫(yī)院網(wǎng)絡(luò)有超過30,000臺 Windows 7工作站被供應(yīng)商視為已停產(chǎn)���。

2021年6月,HSE總干事表示,5月勒索軟件攻擊的恢復(fù)成本可能超過6億美元��。

批評稱HSE是由愛爾蘭政府公共資助的���,因此從理論上講���,它有足夠的錢來完成完善的安全建設(shè)。

顯然��,在安全投入預(yù)算與超過6億美元的恢復(fù)成本之間��,對于HSE此次經(jīng)歷來說可算是刻骨銘心���。