信息來(lái)源:安全內(nèi)參

軟件供應(yīng)鏈攻擊的頻率和規(guī)模正在不斷升級(jí)����。近日��,一個(gè)被代號(hào)“RED-LILI”的黑客發(fā)動(dòng)了針對(duì)NPM存儲(chǔ)庫(kù)的大規(guī)模供應(yīng)鏈攻擊��,一口氣發(fā)布近800個(gè)惡意NPM包����。

“通常����,攻擊者使用一個(gè)匿名的一次性NPM帳戶(hù)發(fā)起攻擊,”以色列安全公司Checkmarx透露:“但這一次���,攻擊者似乎完全自動(dòng)化了NPM帳戶(hù)創(chuàng)建過(guò)程��,為每個(gè)惡意程序包都開(kāi)設(shè)了專(zhuān)用帳戶(hù)��,這使得這批新的惡意包更難被發(fā)現(xiàn)和完全清理����?���!?

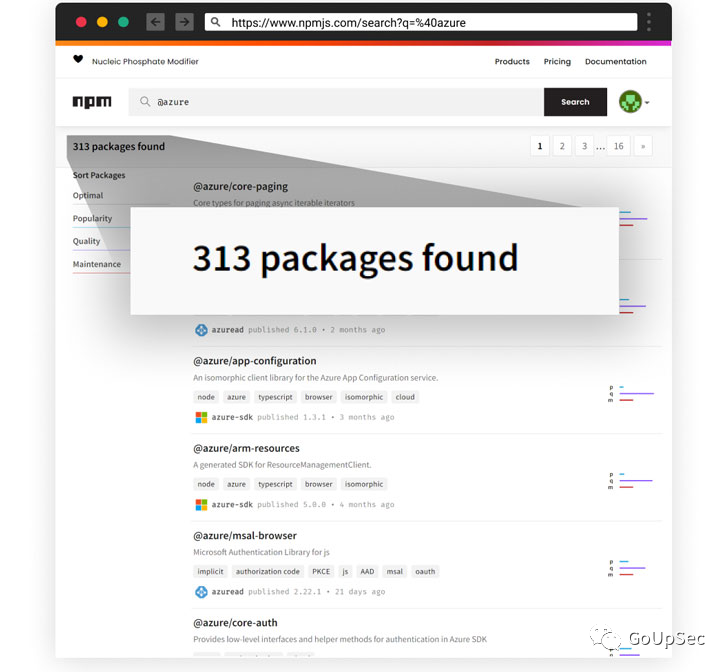

此前,JFrog和Sonatype最近的報(bào)告都詳細(xì)介紹了數(shù)百個(gè)惡意NPM包��,這些包利用依賴(lài)混淆和域名仿冒等技術(shù)針對(duì)Azure、Uber和Airbnb的開(kāi)發(fā)人員���。

根據(jù)對(duì)RED-LILI作案手法的詳細(xì)分析���,其異常活動(dòng)的最早證據(jù)出現(xiàn)在2022年2月23日�����,該惡意程序包集群在一周內(nèi)“爆發(fā)式”發(fā)布���。

據(jù)Checkmarx透露�����,黑客使用自定義Python代碼和Selenium等Web測(cè)試工具的組合來(lái)模擬在注冊(cè)表中復(fù)制用戶(hù)創(chuàng)建過(guò)程所需的用戶(hù)操作�����,從而將惡意庫(kù)自動(dòng)化批量上傳到NPM。

為了繞過(guò)NPM設(shè)置的一次性密碼(OTP)驗(yàn)證����,攻擊者還利用一種名為Interactsh的開(kāi)源工具將NPM服務(wù)器發(fā)送的OTP提取到注冊(cè)期間提供的電子郵件地址���,從而成功創(chuàng)建帳戶(hù)。

有了這個(gè)全新的NPM用戶(hù)帳戶(hù)后�����,攻擊者會(huì)在生成訪問(wèn)令牌之后��,以自動(dòng)方式創(chuàng)建和發(fā)布一個(gè)惡意程序包�����,且每個(gè)帳戶(hù)只發(fā)布一個(gè)����,這種方式可以有效繞過(guò)電子郵件OTP驗(yàn)證。

研究人員說(shuō):“這是軟件供應(yīng)鏈攻擊的一個(gè)里程碑�����,標(biāo)志著供應(yīng)鏈攻擊者正在不斷提高技能并讓防御變得更加艱難��?��!薄巴ㄟ^(guò)跨多個(gè)用戶(hù)名分發(fā)惡意軟件包�����,攻擊者使防御者更難完全關(guān)聯(lián)和防御��,增加感染的機(jī)會(huì)��?���!?

參考鏈接:

https://checkmarx.com/blog/a-beautiful-factory-for-malicious-packages/