信息來源:Freebuf

The Hacker News 網站披露��,研究人員發(fā)現一個出于經濟動機的網絡犯罪集團,與針對拉丁美洲酒店和旅游機構的持續(xù)攻擊浪潮有關�。經研究人員詳細分析后發(fā)現,其主要目的是在受感染的系統上安裝惡意軟件��。

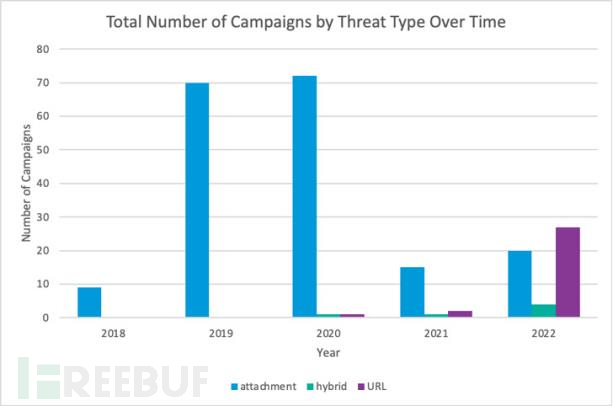

該犯罪團伙最早活躍可追溯到 2018 年 4 月�,是一個小型犯罪威脅攻擊組織。一份報告中顯示�,這個犯罪團伙自 2018 年以來�,使用一致的戰(zhàn)術、技術和程序��,試圖在受害者系統上��,安裝包括 Loda RAT�、Vjw0rm 和 Revenge RAT 等在內的各種惡意軟件。

直到 2022 年��,TA558 網絡犯罪組織的行動節(jié)奏開始逐漸加快��,入侵的主要對象是拉丁美洲的葡萄牙語和西班牙語使用者,在西歐和北美的入侵程度較低��。

據悉��,該組織發(fā)起的網絡釣魚活動包括發(fā)送帶有預訂主題誘餌的惡意垃圾郵件消息�,例如包含武器化文檔或 URL 的酒店預訂,以誘使不知情的用戶安裝能夠偵察�、數據盜竊和分發(fā)后續(xù)有效負載的木馬。

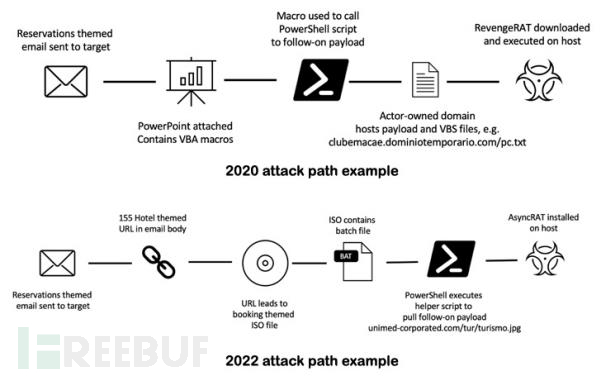

值得一提的是�,多年來這些攻擊發(fā)生了微妙的演變,在 2018 年至 2021 年之間發(fā)現的攻擊活動�,主要是利用包含 VBA 宏或 CVE-2017-11882 和 CVE-2017-8570 等漏洞的 Word 文檔的電子郵件下載和安裝混合惡意軟件,例如 AsyncRAT�、Loda RAT、Revenge RAT 和 Vjw0rm等�。

最近幾個月,研究人員觀察到 TA558 從包含宏的 Microsoft Office 附件轉向支持 URL 和 ISO 文件以實現初始感染�,此舉可能是為了響應微軟決定在默認情況下阻止從 Web 下載的文件中的宏。

2022 年截止到目前為止��,TA558 組織已經開展 51 次攻擊活動�,其中有 27 次包含了指向 ISO 文件和 ZIP 檔案的 URL。相比之下�,從 2018 年到 2021 年,總共只有 5 次類似活動。

Proofpoint 進一步指出��,TA558 所記錄的入侵行為是其廣泛的惡意活動的一部分��,重點是拉丁美洲地區(qū)的受害者�。由于沒有任何入侵后的活動,有理由懷疑 TA558 是一個有經濟動機的網絡犯罪攻擊者�。

最后,研究人員強調�,TA558 組織使用的惡意軟件可以竊取酒店用戶的信用卡數據,允許橫向移動��,并提供后續(xù)有效載荷��。攻擊者進行網絡入侵活動可能導致公司和客戶的數據被盜��,以及其它潛在的財務損失�。參考文章:https://thehackernews.com/2022/08/cybercrime-group-ta558-targeting.html