信息來源:安全牛

美國工控系統(tǒng)網(wǎng)絡應急響應小組(ICS-CERT)警告�,包括電站在內(nèi)的美國關鍵基礎設施正處于危險之中。

將關鍵基礎設施連接到互聯(lián)網(wǎng)的趨勢導致美國關鍵基礎設施工業(yè)控制系統(tǒng)中出現(xiàn)了超過600個IT安全漏洞�。ICS-CERT的最新報告顯示�,相關漏洞涉及供水�、能源和石油行業(yè)��。

該報告涵蓋了美國工控系統(tǒng)網(wǎng)絡應急響應小組在2015年針對全美基礎設施發(fā)布的112項評估���,以響應該機構“預防、保護���、緩解和響應關鍵基礎設施網(wǎng)絡威脅和通信中斷”的提議��。

這些評估包括了46項結構設計評估���、28項網(wǎng)絡架構認證和有效性檢測��,其直接來源是關鍵基礎設施的運營商和擁有者��。此外還有38個網(wǎng)絡安全評估工具的測試��,包括關鍵基礎設施運營者的自我評估�。工控應急小組并沒有保留這些測試數(shù)據(jù)��。

調(diào)查顯示��,漏洞數(shù)量高達令人擔憂的638個���,其中最常見的是“邊界保護”方面的漏洞���,工控應急小組表示這將導致非常嚴重的后果。

“邊界防護將會有效地減緩攻擊進程���,并讓面向非法活動的檢測、分析和警報更加簡單,支持運營和事件響應人員�。”

“缺乏強有力的保護�,攻擊者將更容易滲透進關鍵資產(chǎn)的網(wǎng)絡邊界,訪問高價值信息并操縱由工業(yè)控制系統(tǒng)管控的設備��?��!?/span>

另一個巨大問題是“最小運行環(huán)境”��,其含義是通過將雇員能夠訪問到的系統(tǒng)限制到他們的工作需要上���,減少風險。工控應急小組表示���,在這方面也發(fā)現(xiàn)了很多的問題�。

報告指出:“比如白名單使用較少�、部署不安全的、過時的或者存在漏洞的操作系統(tǒng)服務��,在系統(tǒng)運行不需要通訊端口時依然讓它們保持打開狀態(tài)�。”

關閉所有非必需端口���、服務和應用會縮小工業(yè)控制系統(tǒng)的攻擊界面��,并提升監(jiān)控�、分析必要通訊流量的能力。

報告同時揭示了可能會對關鍵基礎設施造成威脅的新型IT趨勢�,包括虛擬機和遠程控制工具的安全配置不合理、自帶設備辦公策略的崛起等���。

報告中稱:“使用自帶辦公設備訪問個人電子郵件���、網(wǎng)頁和社交媒體應用對于工業(yè)控制系統(tǒng)而言存在天然風險。機構必須考慮風險和合適的措施�,比如移動設備管理系統(tǒng),來將風險控制到可接受的級別���?��!?/span>

關鍵基礎設施擁有者和運行者更加依賴云服務的趨勢也會成為未來的問題之一。

報告稱:“機構必須確保工業(yè)控制系統(tǒng)架構中處于外界的部分擁有與工業(yè)控制系統(tǒng)本身相同的安全性��?!?/span>

“機構必須考慮到工業(yè)控制系統(tǒng)運行信息完整性、安全性和保密性�,以及與恢復���、事件管理���、故障切換��、診斷支持��、監(jiān)控和其它依賴云端服務提供的特殊支持的運行和功能細節(jié)��?!?/span>

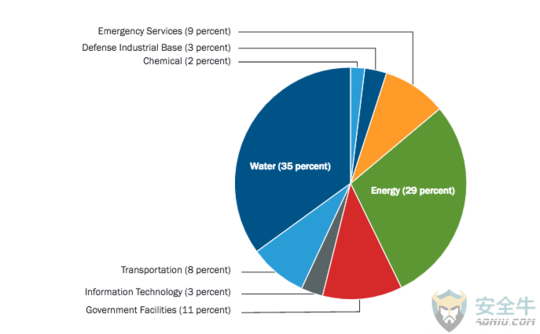

這項評估包涵數(shù)個領域���,如下圖所示�,顯示了問題的深度和廣度���。

2015年的一份報告警告稱��,對美國電網(wǎng)和相關設施的網(wǎng)絡攻擊可能對全國造成最高1萬億美金的經(jīng)濟損失�。

ICS-CERT解釋稱��,考慮到對國家的重要性���,與關鍵基礎設施相關的機構必須盡一切努力���,對運行操作部署強力的安全措施��。

報告總結稱:“保護國家的關鍵基礎設施對于確保公眾信心��、保護安全���、財富和生命安全至關重要?�!?/span>

我們的許多關鍵基礎設施依賴于自動控制系統(tǒng)來確保工業(yè)流程的效率和安全��,因此機構進行安全評估時十分有必要的�,這可以幫助他們理解如何有效防止設施受到網(wǎng)絡威脅侵害。

卡巴斯基實驗室的首席安全研究專家David Emm對媒體表示�,該報告的結果令人擔憂?!皼]人想要一份報告了許多漏洞的文件,就像你去看牙醫(yī)的時候不希望聽到要修牙���?��!?/span>

不過��,Emm指出���,針對工業(yè)控制系統(tǒng)環(huán)境下手的攻擊者數(shù)量增長無疑意味著可利用的漏洞數(shù)量和類型也會同時增長。

“2009年以來��,被攻擊者試探和攻破的系統(tǒng)有所增多�,因此該數(shù)字將會開始上升�。”

然而���,由于來自俄羅斯和中國的黑客很有可能曾經(jīng)訪問過美國大型企業(yè)的核心系統(tǒng)���,工業(yè)控制系統(tǒng)環(huán)境中存在如此多的漏洞無疑將帶來人們對黑客能夠、甚至已經(jīng)滲透進對國家至關重要的系統(tǒng)中的懷疑��。