信息來源:比特網(wǎng)

研究人員發(fā)布了針對cve-2016-9311漏洞的PoC�����,這個漏洞能夠導致NTP守護進程崩潰,并且觸發(fā)Windows系統(tǒng)拒絕服務�����。

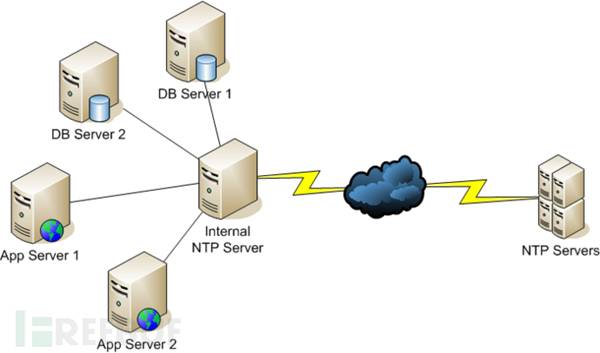

NTP協(xié)議能被黑客利用。NTP是一種廣泛用于時鐘同步的協(xié)議�����,這種協(xié)議能夠在多個系統(tǒng)同步時間�����。

之前�����,專家曾報告過NTP協(xié)議的漏洞�����,這個漏洞能夠被黑客利用來進行大規(guī)模的DDoS攻擊�����。2014年4月�����,有人使用最大規(guī)模(400Gbps)的DDoS NTP放大攻擊使得Cloudfare的歐洲服務器陷入癱瘓�����。

本周�����,網(wǎng)絡時間基金會修復了一個漏洞�����,編號為CVE-2016-9311影響了NTP.org發(fā)布的眾多nptd,版本號為4.2.8p9之前�����,4.3.94除外�����。

漏洞的發(fā)現(xiàn)者是安全研究員Magnus Stubman�����。9月29日�����,Stubman收到了開發(fā)的補丁。他在幾天后向公眾公布了漏洞�����。新發(fā)布的4.2.8p9修復了本漏洞�����,這個版本還包括共40項安全補丁和改進�����。

可導致Windows拒絕服務

漏洞能夠導致NTP守護進程崩潰�����,并且觸發(fā)Windows系統(tǒng)拒絕服務�����。

“漏洞能夠讓未授權的用戶用構造好的UDP包是的ntpd崩潰�����,導致空指針引用�����?����!?Stubman在周一的公告中寫道�����。

“根據(jù)NTP.org,ntpd沒有默認開啟trap服務�����,如果trap被開啟�����,攻擊者就能通過特別構造的數(shù)據(jù)包導致空指針引�����、ntpd崩潰�����,進而導致服務器拒絕服務�����。這個漏洞只影響Windows服務器�����?����!笨▋然仿〈髮W軟件工程學院CERT發(fā)布的漏洞記錄VU#633847中寫道�����。

Stubman發(fā)布了針對這一漏洞的PoC。理論上來說任何人都可以通過構造數(shù)據(jù)包來使Windows服務器崩潰�����。

“NTP用戶應該立即采取行動保證NTP守護進程無法遭攻擊。用戶們可以趁此機會通過BCP38部署Ingress和Egress過濾�����。ntp-4.2.8p9已于11月21日發(fā)布�����,新版本修復了1個高危漏洞�����,2個中危漏洞�����,2個中低危漏洞和5個低危漏洞�����,還修復了28個bug和其他一些改進?����!?/span>

由于PoC代碼已經流出�����,請管理員們立即給NTP打上補丁。