近日���,互聯(lián)網(wǎng)行業(yè)的記者們紛紛收到了釣魚(yú)郵件����,郵件內(nèi)容是別人分享的Google文檔���。這種釣魚(yú)攻擊把蠕蟲(chóng)傳播方式也結(jié)合在了一起��,并且通過(guò)手段使得釣魚(yú)更難甄別���。

釣魚(yú)與蠕蟲(chóng)的結(jié)合

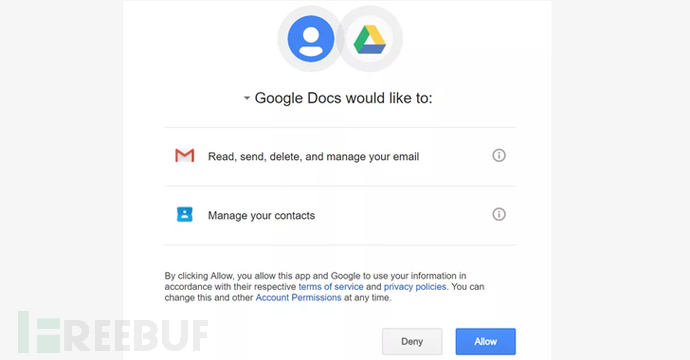

一旦點(diǎn)擊了鏈接,你就會(huì)被重定向到一個(gè)頁(yè)面�,頁(yè)面內(nèi)容是Google文檔(Google Docs)申請(qǐng)獲取以下權(quán)限:讀取、發(fā)送和刪除郵件�;獲取聯(lián)系人。如果你點(diǎn)擊了允許���,黑客就能立即管理你的Gmail賬號(hào)����,獲取到你所有的郵件�����、聯(lián)系人,并且不需要你的密碼���。

事實(shí)上���,受害者們收到的是一個(gè)假的Google文檔,黑客創(chuàng)建了一個(gè)名為”Google Docs”虛假應(yīng)用�,然后通過(guò)上述的Oauth認(rèn)證獲取你的賬號(hào)信息。而真正的Google文檔是不會(huì)請(qǐng)求Gmail賬號(hào)的權(quán)限的���。

這種攻擊手段實(shí)際上與上周趨勢(shì)科技的報(bào)告中Pawn Storm黑客組織的手法很相似��?����!?/span>兵風(fēng)暴(Pawn Storm)”行動(dòng)是一場(chǎng)被指由俄羅斯政府支持的黑客組織所進(jìn)行的網(wǎng)絡(luò)間諜活動(dòng)���。他們一直在使用新的方法進(jìn)行釣魚(yú)攻擊。報(bào)告中����,Pawn Storm所使用的釣魚(yú)手法是彈出偽造成Google安全警告的提示,命名為”Google Defender”�����。

黑客獲取權(quán)限后會(huì)將同樣的Google文檔釣魚(yú)郵件以你的名義發(fā)送給你的所有聯(lián)系人。而攻擊的可怕之處也在于此���,只有每一級(jí)的傳播都是看似來(lái)自熟人的郵件,這使得鑒別釣魚(yú)郵件的難度提升��。

由于你的私人和公務(wù)郵箱往往會(huì)用作很多賬號(hào)的恢復(fù)郵箱��,因此黑客極有可能控制你的各種賬號(hào)����,包括蘋(píng)果、Facebook和Twitter賬號(hào)�。

簡(jiǎn)而言之,所有有關(guān)這個(gè)Gmail賬號(hào)的賬戶都可能存在被黑客攻擊的危險(xiǎn)�,即便開(kāi)啟了雙因素認(rèn)證。

得益于其“蠕蟲(chóng)”性質(zhì)�����,Google文檔釣魚(yú)攻擊的傳播速度非?�??���,起初只是在記者之間傳播���,之后很快廣泛擴(kuò)散開(kāi)來(lái),很多使用Gmail作為郵箱的組織和新聞機(jī)構(gòu)紛紛中招���,與此同時(shí)�,還有大量個(gè)人用戶也遭受攻擊��。

如何識(shí)別這些郵件

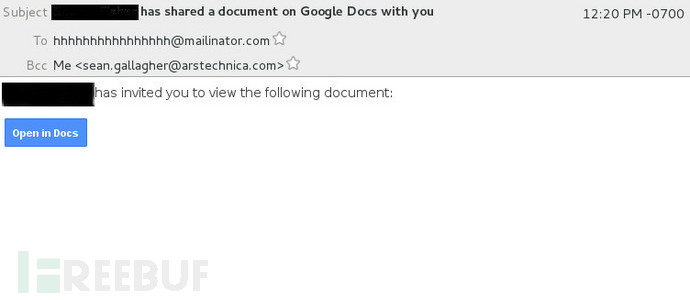

你的郵件地址會(huì)出現(xiàn)在”BCC:”一欄���,而不是直接的收件人����,盡管這封郵件來(lái)自你認(rèn)識(shí)的人�。

收件人地址是一個(gè)以mailinator.com結(jié)尾的郵箱(很多郵箱是”hhhhhhhhhhhhhhhh@mailinator.com”,mailinator事后發(fā)表聲明���,聲稱郵件不是由他們發(fā)出的)

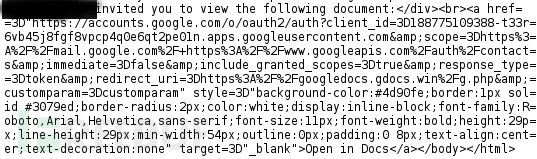

如果以源碼形式查看文檔的分享鏈接�����,你就會(huì)看到一個(gè)看似來(lái)自Google文檔的地址�����,比如:

googledocs.docscloud.download

googledocs.docscloud.info

googledocs.docscloud.win

googledocs.g-cloud.pro

googledocs.g-cloud.win

googledocs.g-docs.pro

googledocs.g-docs.win

googledocs.gdocs.download

googledocs.gdocs.pro

googledocs.gdocs.win

漏洞修復(fù)

截至目前����,Google已采取行動(dòng)打擊了這次釣魚(yú)攻擊,所有與釣魚(yú)攻擊相關(guān)聯(lián)的域名已經(jīng)全部下線��,whois記錄也已經(jīng)被清除���,用戶授予的訪問(wèn)權(quán)限也已經(jīng)從賬號(hào)上移除。

大家仍可遵照以下步驟檢查你的Google賬號(hào)授予了哪些應(yīng)用哪些權(quán)限:

1. 打開(kāi)Google賬號(hào)設(shè)置頁(yè)面

2. 選擇“登錄與安全”項(xiàng)目下的“關(guān)聯(lián)的應(yīng)用和網(wǎng)站”檢查關(guān)聯(lián)到你帳號(hào)的應(yīng)用

*參考來(lái)源:THN�����,本文作者:Sphinx�,轉(zhuǎn)載請(qǐng)注明來(lái)自FreeBuf.COM