信息來源:51cto

前陣子我們報導(dǎo)過關(guān)于軟件逆向工程(SRE)框架 Ghidra 開源的消息��,Ghidra 是由美國國家安全局(NSA�,National Security Agency)的研究理事會為 NSA 的網(wǎng)絡(luò)安全任務(wù)開發(fā)的軟件逆向工程(SRE)框架�,它有助于分析惡意代碼和病毒等惡意軟件,并可以讓網(wǎng)絡(luò)安全專業(yè)人員更好地了解其網(wǎng)絡(luò)和系統(tǒng)中的潛在漏洞�。

Ghidra 強(qiáng)大研發(fā)背景與應(yīng)用能力讓開發(fā)者驚嘆,目前其 GitHub star 數(shù)已經(jīng)超過了 11k��。但是近日它卻被發(fā)現(xiàn)存在一個漏洞��。雖然軟件中出現(xiàn)漏洞是挺正常的事��,但是由于這個項目的屬性和它的背景�,再加上超高的關(guān)注度��,曝出這樣一個漏洞還是形成了比較大的反差�,也讓人感興趣。

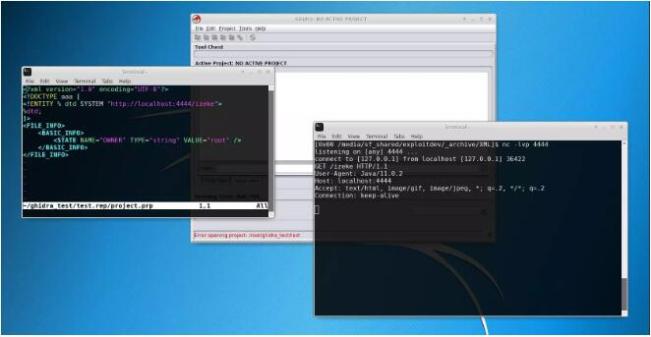

研究者發(fā)現(xiàn)在 Ghidra 加載工程的過程中會出現(xiàn)一個 XML External Entity Expansion 外部實體擴(kuò)展攻擊漏洞(XXE)�,攻擊者可以通過誘騙受害者打開或恢復(fù)特制的項目,繼而以各種方式進(jìn)行利用�。

而隨后��,騰訊安全玄武實驗室還將該漏洞演變?yōu)檫h(yuǎn)程代碼執(zhí)行漏洞(Remote Code Execute��,RCE)��。研究者在對 Ghidra XXE 漏洞利用的研究過程中發(fā)現(xiàn)�,攻擊者可以利用 Java 中的特性以及 Windows 操作系統(tǒng)中 NTLM 認(rèn)證協(xié)議的缺陷�,組合起來完成 RCE。

目前該漏洞已經(jīng)被修復(fù)��。

詳細(xì)的利用細(xì)節(jié)查看:

https://github.com/NationalSecurityAgency/ghidra/issues/71

https://xlab.tencent.com/cn/2019/03/18/ghidra-from-xxe-to-rce